前言

2023 年 5 月中旬,Group-IB 开始收到网络安全界关于联合研究发表的高度积极反馈。结果,IB组威胁情报分析师与Joshua Penny合作 拘留所,Group-IB 在欧洲的长期 MSSP 合作伙伴,威胁研究员迈克尔·科茨瓦拉作为 Group-IB 新计划的一部分网络犯罪斗士俱乐部倡议对我们声称的新勒索软件即服务 (RaaS) 附属机构进行合作调查。

致谢:我们要感谢 Nikita Rostovtsev 对本博客文章的贡献。

介绍

勒索软件即服务(RaaS) 市场发展迅速。著名的 RaaS 或附属团体可以在短时间内形成、造成严重破坏或解散。在2022/2023 年高科技犯罪趋势在 Group-IB 威胁情报对顶级网络威胁的回顾中,我们的研究人员预测 RaaS 行业将继续快速增长,并且可能会出现大量新的团伙。在这篇博客中,我们将详细介绍我们认为的一个新的 RaaS 组,该组的运作方式与其他组不同:ShadowSyndicate 登场。

ShadowSyndicate 有什么不寻常之处(不要与 Shadow 勒索软件混淆)?嗯,一个 Secure Shell (SSH) 指纹与大量恶意服务器建立如此复杂的连接网络是极其罕见的。自 2022 年 7 月以来,我们总共在 85 台服务器上发现了 ShadowSyndicate 的 SSH 指纹。此外,我们可以以不同程度的信心说,该组织在过去一年中使用了七个不同的勒索软件系列,使 ShadowSyndicate 因其多功能性而闻名。现阶段,我们无法确认 ShadowSyndicate 是 RaaS 附属公司还是初始访问代理,尽管根据我们将在本博文中概述的证据,我们认为威胁行为者是前者。

这篇博文旨在概述 ShadowSyndicate 所利用的基础设施,并包含我们的初步结论;为进一步研究该团体的身份留下了可供探索的途径。作为 Group-IB 新的网络犯罪斗士俱乐部计划的一部分,该博客也是网络安全领域知识交流和联合研究价值的一个重要例子。

主要发现

- 被称为ShadowSyndicate的威胁参与者在许多服务器上使用相同的 Secure Shell (SSH) 指纹(截至撰写本文时有85 个)。

- ShadowSyndicate是一个威胁行为者,与各种勒索软件组织和勒索软件程序附属机构合作。

- ShadowSyndicate 在攻击中使用了“现成”工具包,包括Cobalt Strike、IcedID和Sliver恶意软件。

- 至少有52 台具有此 SSH 的服务器被用作 Cobalt Strike C2 框架。

- ShadowSyndicate 自 2022 年 7 月以来一直活跃。

- 我们可以非常有信心地将 ShadowSyndicate 归因于2022 年 9 月的Quantum勒索软件活动、 2022 年 10 月、2022 年 11 月和 2023 年 3 月的Nokoyawa勒索软件活动以及2023 年 2 月的ALPHV活动。

- 在可信度较低的情况下,我们可以将 ShadowSyndicate 归因于Royal、Cl0p、Cactus和Play勒索软件活动。

- 我们发现 ShadowSyndicate 基础设施和Cl0p/Truebot之间的联系。

概括

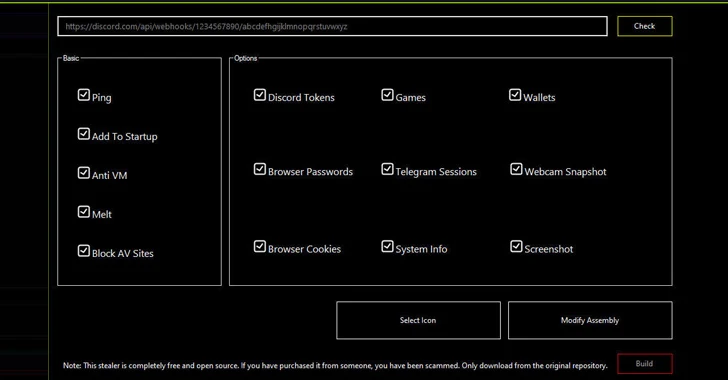

多个研究人员检测到连接到各种潜在恶意服务器的SSH 指纹1ca4cbac895fc3bd12417b77fc6ed31d 。它部署在85 个 IP 服务器上,其中大多数(至少 52 个)被标记为Cobalt Strike C2。

我们将使用 SSH 指纹的威胁参与者称为 1ca4cbac895fc3bd12417b77fc6ed31d ShadowSyndicate(以前的名称 Infra Storm)。该 SSH 指纹首次出现于2022 年 7 月 16 日,截至撰写本文时(2023 年 9 月)仍在使用。

我们一起调查了我们能找到的任何相关信息,目的是确定哪些网络犯罪团伙使用了这些服务器。

在我们的研究开始时,我们建立了关于 ShadowSyndicate 的五个假设,并打算证明这些假设。这些假设如下:

- ShadowSyndicate 是在其服务器上设置 SSH 指纹的托管服务商。

- ShadowSyndicate 是一名 DevOps 工程师,负责部署服务器并将其提供给各种威胁参与者。

- ShadowSyndicate 拥有一项地下服务,为网络犯罪分子提供“防弹托管”。

- ShadowSyndicate 是一个初始访问代理,它获得受害者本身的初始访问权限,然后将该访问权限出售给其他网络犯罪组织。

- ShadowSyndicate 是一个 RaaS 附属机构,使用各种类型的勒索软件。

尽管我们尚未得出最终结论,但我们研究期间获得的所有事实表明,假设E(ShadowSyndicate是使用各种类型勒索软件的 RaaS 附属机构)是最合理的。

图 1.与 ShadowSyndicate 的 SSH 指纹相关的主机。来源:Group-IB 图网络分析工具。

威胁行为者使用的 IP 地址的完整列表如下:

表 1. 链接到 ShadowSyndicate 的 IP 地址列表

| IP地址 | SSH 首次出现在主机上 | |

| 1 | 45.227.253[.]20 | 2022年7月16日 |

| 2 | 194.135.24[.]247 | 2022年8月11日 |

| 3 | 5.188.86[.]227 | 2022年8月17日 |

| 4 | 179.60.150[.]139 | 2022年8月23日 |

| 5 | 179.60.146[.]51 | 2022.09.06 |

| 6 | 81.19.135[.]249 | 2022.09.11 |

| 7 | 179.60.146[.]52 | 2022.09.13 |

| 8 | 179.60.146[.]25 | 2022.09.14 |

| 9 | 45.227.253[.]30 | 2022.09.14 |

| 10 | 194.165.16[.]53 | 2022.09.17 |

| 11 | 194.135.24[.]248 | 2022.09.18 |

| 12 | 45.227.253[.]29 | 2022.09.20 |

| 13 | 147.78.47[.]231 | 2022.09.20 |

| 14 | 194.165.16[.]83 | 2022.09.30 |

| 15 | 5.188.86[.]235 | 2022.09.30 |

| 16 | 5.8.18[.]117 | 2022.10.02 |

| 17 | 45.227.255[.]189 | 2022.10.07 |

| 18 | 5.8.18[.]242 | 2022.10.11 |

| 19 | 194.135.24[.]241 | 2022.11.12 |

| 20 | 45.227.252[.]247 | 2022.11.16 |

| 21 | 194.165.16[.]92 | 2022.11.22 |

| 22 | 147.78.47[.]241 | 2022.11.24 |

| 23 | 45.227.252[.]252 | 2022.11.25 |

| 24 | 5.8.18[.]245 | 2022.11.26 |

| 25 | 194.135.24[.]246 | 2022.11.28 |

| 26 | 194.165.16[.]63 | 2022.12.02 |

| 27 | 179.60.150[.]117 | 2022.12.05 |

| 28 | 194.165.16[.]64 | 2022.12.06 |

| 29 | 194.165.16[.]91 | 2022.12.19 |

| 30 | 194.135.24[.]253 | 2023.01.02 |

| 31 | 194.165.16[.]60 | 2023.01.02 |

| 32 | 81.19.136[.]250 | 2023.01.23 |

| 33 | 194.165.16[.]99 | 2023.01.24 |

| 34 | 194.165.16[.]62 | 2023.01.24 |

| 35 | 81.19.136[.]249 | 2023.01.24 |

| 36 | 194.165.16[.]90 | 2023.01.29 |

| 37 | 179.60.150[.]151 | 2022.12.20 |

| 38 | 45.182.189[.]105 | 2023.02.09 |

| 39 | 45.182.189[.]106 | 2023.02.09 |

| 40 | 46.161.27[.]151 | 2023.02.13 |

| 41 | 81.19.136[.]239 | 2023.02.16 |

| 42 | 158.255.2[.]244 | 2023.03.12 |

| 43 | 179.60.146[.]6 | 2023.03.20 |

| 44 | 194.135.24[.]254 | 2023.04.04 |

| 45 | 46.161.27[.]160 | 2023.04.04 |

| 46 | 194.135.24[.]244 | 2023.04.04 |

| 47 | 158.255.2[.]252 | 2023.04.04 |

| 48 | 46.161.40[.]164 | 2023.04.05 |

| 49 | 179.60.146[.]10 | 2023.04.11 |

| 50 | 179.60.146[.]5 | 2023.04.11 |

| 51 | 88.214.26[.]38 | 2023.04.12 |

| 52 | 81.19.136[.]241 | 2023.04.13 |

| 53 | 179.60.150[.]121 | 2023.04.18 |

| 54 | 179.60.146[.]11 | 2023.04.18 |

| 55 | 91.238.181[.]240 | 2023.04.19 |

| 56 | 193.142.30[.]215 | 2023.04.21 |

| 57 | 179.60.150[.]132 | 2023.04.29 |

| 58 | 45.182.189[.]110 | 2023.05.09 |

| 59 | 81.19.136[.]251 | 2023.05.11 |

| 60 | 45.227.255[.]214 | 2023.05.12 |

| 61 | 5.188.86[.]206 | 2023.05.12 |

| 62 | 147.78.47[.]235 | 2023.05.16 |

| 63 | 147.78.47[.]219 | 2023.05.16 |

| 64 | 91.238.181[.]247 | 2023.05.17 |

| 65 | 5.188.86[.]236 | 2023.05.22 |

| 66 | 193.142.30[.]17 | 2023.05.22 |

| 67 | 193.142.30[.]154 | 2023.05.22 |

| 68 | 5.188.86[.]234 | 2023.05.22 |

| 69 | 46.161.27[.]133 | 2023.06.08 |

| 70 | 5.188.87[.]47 | 2023.06.27 |

| 71 | 158.255.2[.]245 | 2023.07.20 |

| 72 | 179.60.150[.]125 | 2023.07.20 |

| 73 | 141.98.82[.]201 | 2023.07.20 |

| 74 | 78.128.112[.]139 | Unknown (relevant on July 20, 2023) |

| 75 | 193.29.13[.]202 | Unknown (relevant on July 20, 2023) |

| 76 | 78.128.112[.]207 | Unknown (relevant on July 20, 2023) |

| 77 | 193.29.13[.]148 | Unknown (relevant on July 20, 2023) |

| 78 | 193.142.30[.]205 | 2023.07.26 |

| 79 | 81.19.135[.]229 | 2023.08.17 |

| 80 | 193.142.30[.]211 | Unknown (relevant on August 24, 2023) |

| 81 | 45.227.252[.]229 | 未知(2023 年 8 月 24 日相关) |

| 82 | 193.142.30[.]37 | 未知(2023 年 8 月 24 日相关) |

| 83 | 78.128.11[.]220 | 未知(2023 年 8 月 24 日相关) |

| 84 | 5.188.87[.]54 | 未知(2023 年 8 月 24 日相关) |

| 85 | 5.188.87[.]41 | 2023.08.26 |

为了方便起见,我们将此服务器列表称为“列表 A”。

如果我们回到最初的假设,选项 A(ShadowSyndicate 是在其服务器上设置 SSH 指纹的主机提供商)立即被拒绝,因为我们发现多个国家/地区存在 18 个不同的主机。

我们发现了几个可能与各种威胁参与者相关的服务器集群。我们还找到了他们的工具和他们使用的一些 TTP。一些服务器在之前的攻击中已被检测到。攻击者使用的工具和恶意软件包括Cobalt Strike、Sliver、IcedID 和 Matanbuchus。

研究

我们使用 Group-IB 工具和数据、其他供应商的报告、搜索引擎Shodan和Censys以及 OSINT进行研究。

确定的工具

钴击

在分析列表 A 中包含的服务器时,我们发现了八种不同的 Cobalt Strike 水印。水印是 Cobalt Strike 用户的许可证密钥。攻击者可以使用 Cobalt Strike 的破解版本,并将水印更改为不唯一的值,例如 12345678。此外,威胁行为者可以使用特殊脚本将水印更改为任何值。

我们在列表 A的服务器上发现了以下 Cobalt Strike 水印。

表 2. 列表 A 中服务器上的 Cobalt Strike 水印。

| 水印 | 带水印的唯一主机(由Group-IB获得的数据) | 使用带有此水印的 Cobalt Strike 的威胁参与者 | 细节 | 来源 |

| 12345 | 121 | 皇家仙人掌 | 2023年,水印12345被发现用于与Royal和Cactus相关的攻击 | 皇家 –链接

仙人掌 –链接 |

| 305419776 | 151 | 量子,野小屋 | 2022年4月和2022年9月,水印305419776 + sleeptime 60000被发现用于涉及Quantum勒索软件的攻击。

2022 年 10 月和 2022 年 11 月,该水印和相同的睡眠时间也被发现被用于涉及 Nokoyawa 的攻击中。 |

量子 –链接 1 | 链接2

Nokoyawa –链接 1 | 链接2 |

| 206546002 | 236 | 皇家、量子、玩乐 | 2022 年末,水印 206546002 被发现用于与 Royal 勒索软件相关的攻击。

在涉及 Quantum 和 Play 的攻击中检测到。 |

皇家 –链接

量子,玩 –链接 |

| 587247372 | 22 | ALPHV,玩耍(可能) | 2023年,它被用于一次涉及ALPHV的攻击。

在 2023 年 3 月发生的一次可能与 Play 勒索软件相关的攻击中被发现。 |

玩(可能会攻击) –链接

ALPHV –链接 |

| 1580103824 | 第517章 | Cl0p,可能是皇家的 | 2023 年 5 月,在与 Cl0p 勒索软件相关的攻击中检测到该水印。

2022 年 5 月,在与 Royal 相关的服务器上检测到此水印 2022 年,检测到此水印与 IcedID 和 Gootloader 恶意软件有关 |

Cl0p –链接:服务器 5.188.206[.]78

Royal –链接:服务器 139.60.161[.]69,带有 Cobalt Strike C2 anbush[.]com GitHub (IcedID) – 关联 红金丝雀 (Gootloader) – 关联 |

| 674054486 | 187 | ALPHV,野小哉 | 2023年,在与ALPHV和Nokoyawa相关的攻击中检测到水印674054486 | 诺科亚瓦 –链接

ALPHV – Group-IB 事件响应参与,2023 年 2 月 |

| 426352781 | 1068 | 皇家 | 2022 年,在与 Royal 勒索软件相关的攻击中观察到水印 426352781 | CISA –链接 |

| 668694132 | 43 | 未知 |

值得注意的是,在分析列表 A 上服务器的 Cobalt Strike 配置时,我们看到了在两台服务器上部署相同配置的实例,其中一台服务器位于列表 A 上,另一台服务器不在列表 A 上。在一种情况下,两台服务器都在列表 A 上。

Cobalt Strike 配置对

如上所述,我们在成对的服务器上发现了相同的 Cobalt Strike 配置:第一个服务器位于列表 A 上,第二个服务器不在列表 A 上。在本节中,我们提供相关数据。这对于未来的归因工作很有用。

表 3. 具有相同 Cobalt Strike 配置的服务器

| 配对号 | 配置 | 服务器 #1(列表 A 上的服务器) | 服务器#2 | 评论 |

| 1 | 2022年11月28日

水印674054486, 睡眠时间 119588 |

194.135.24[.]246 | 194.135.24[.]253 | 两台服务器都在列表 A 上 |

| 2 | 2022-10-01

水印206546002, 睡眠时间 60000, mysqlserver[.]org |

179.60.146[.]25 | 146.70.116[.]20 | 第二台服务器不在列表 A 中 |

| 3 | 2023-01-21

水印674054486, 睡眠时间 57247, avdev[.]net |

194.165.16[.]62 | 212.113.106[.]118 | 第二台服务器不在列表 A 中 |

| 4 | 2022-12-19

水印674054486, 睡眠时间 60216, cmdatabase[.]com |

194.165.16[.]91 | 79.137.202[.]45 | 第二台服务器不在列表 A 中 |

| 5 | 2023-01-31

水印674054486, 睡眠时间 60946, devcloudpro[.]com |

194.165.16[.]64 | 109.172.45[.]28 | 第二台服务器不在列表 A 中 |

| 6 | 2023-01-29

水印674054486, 睡眠时间58835, uranustechsolution[.]com |

194.165.16[.]90 | 109.172.45[.]77 | 第二台服务器不在列表 A 中 |

| 7 | 2022-11-12

水印674054486, 睡眠时间 57421 |

194.165.16[.]92 | 212.224.88[.]71 | 第二台服务器不在列表 A 中 |

条子

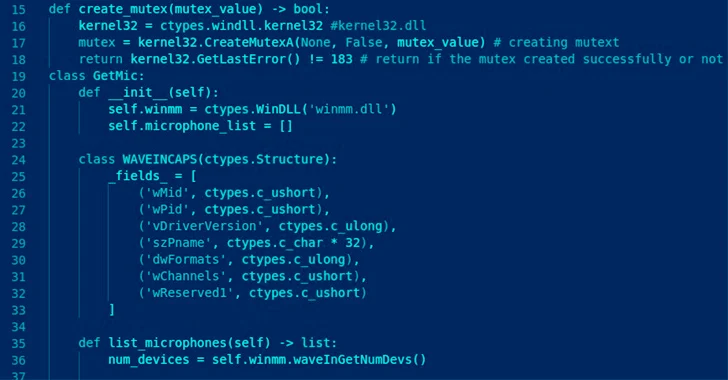

Sliver是一款用Go语言开发的开源渗透测试工具。它被设计为可扩展的,可供各种规模的组织用来执行安全测试。与 Cobalt Strike 和 Metasploit 一样,威胁行为者可以在现实生活中使用 Sliver 进行攻击。我们发现 Sliver 被用于列表 A 中的服务器的证据:

- 193.142.30[.]17 于 2023 年 5 月连接到 Sliver

- 193.142.30[.]154 至少自 2023 年 5 月起已被用作 Sliver C2,并且截至 2023 年 7 月仍在使用

- 194.135.24[.]241 于 2023 年 1 月被 Group-IB 标记为 Sliver

Sliver JARM 证书

00000000000000000043d43d00043de2a97eabb398317329f027c66e4c1b01

00000000000000000000000000000000000000000000000000000000000000 0

参考:

- 参考#1

- 参考#2

- 参考#3

冰冻ID

IcedID 是一款于 2017 年开发的恶意软件,是一种具有 Web 注入功能的银行木马。近年来,它主要用于攻击链中以传递其他有效负载,例如勒索软件。IcedID 在涉及以下勒索软件组的攻击中被检测到:Karakurt、RansomEXX、Black Basta、Nokoyawa、Quantum、邪恶、星队、以及康蒂。

在连接到 IcedID 感染链的活动中检测到列表 A(上面)中的服务器 78.128.112[.]139。这导致 Quantum 勒索软件于 2022 年 9 月部署。在这种情况下,最初的攻击媒介是 MalSpam,它传递恶意 ISO 文件。

在连接到 IcedID 感染链的活动中也检测到列表 A 中的服务器 5.8.18[.]242。这项活动导致 Nokoyawa 于 2022 年 10 月得到部署。在这种情况下,最初的攻击向量是包含下载 IcedID 有效负载的 VBA 宏的 Excel 恶意文档。

马坦布科斯

Matanbuchus 是自 2021 年以来已知的恶意软件即服务 (MaaS) 加载程序。它用于执行 .exe 有效负载以及加载和执行 shellcode 和恶意 DLL 文件。它已在网络钓鱼活动中被发现,并最终在受感染的机器上删除了 Cobalt Strike 后利用框架。

列表 A 中的以下服务器是可能与 2023 年 2 月的 Matanbuchus 活动有关:

- 45.182.189[.]105

- 45.182.189[.]106

翻译员

Meterpreter 是一个在目标系统上运行并支持渗透测试过程的 Metasploit 有效负载。

服务器 179.60.150[.]151 于 2023 年 3 月被检测为 Meterpreter C2。

服务器部署

Secure Shell (SSH) 使用由唯一服务器主机密钥生成的指纹,以便客户端可以识别服务器。在找到一组具有相同 SSH 密钥指纹的服务器后,我们开始了调查。

我们最初的假设是列表 A中的服务器与使用相同 SSH 来设置服务器的一个托管提供商相关。为了证实或反驳这一理论,我们检查了列表 A 中服务器的网络信息,并将其汇总在表 4(如下)中。

表4. 服务器网络信息

| IP地址 | 国家 | 网络名字 | 业主姓名 | |

| 1 | 45.227.253[.]20 | 巴拿马 | PA-DICO2-LACNIC | DirectWebH公司 |

| 2 | 194.135.24[.]247 | 捷克共和国 | CZ-RELCOM-19950206 | 可靠通讯公司 |

| 3 | 5.188.86[.]227 | 塞浦路斯 | 频道网 | 频道网 |

| 4 | 179.60.150[.]139 | 伯利兹 | BZ-MGLT-LACNIC | 麦斯威尔集团有限公司 |

| 5 | 179.60.146[.]51 | 哥斯达黎加 | CR-DASA3-LACNIC | 数据解决方案公司 |

| 6 | 81.19.135[.]249 | 塞舌尔 | 数码云网 | 欧维华控股有限公司 |

| 7 | 179.60.146[.]52 | 哥斯达黎加 | CR-DASA3-LACNIC | 数据解决方案公司 |

| 8 | 179.60.146[.]25 | 哥斯达黎加 | CR-DASA3-LACNIC | 数据解决方案公司 |

| 9 | 45.227.253[.]30 | 巴拿马 | PA-DICO2-LACNIC | DirectWebH公司 |

| 10 | 194.165.16[.]53 | 巴拿马 | PA-FLYSERVERS | 飞服务器公司 |

| 11 | 194.135.24[.]248 | 捷克共和国 | CZ-RELCOM-19950206 | 可靠通讯公司 |

| 12 | 45.227.253[.]29 | 巴拿马 | PA-DICO2-LACNIC | DirectWebH公司 |

| 13 | 147.78.47[.]231 | 巴拿马 | 环球主机客户网 | VPS-VDS 的最终客户端 |

| 14 | 194.165.16[.]83 | 巴拿马 | PA-FLYSERVERS | 飞服务器公司 |

| 15 | 5.188.86[.]235 | 塞浦路斯 | 频道网 | 频道网 |

| 16 | 5.8.18[.]117 | 塞浦路斯 | 云数据库-EUNET | 云 VPS 和托管解决方案 |

| 17 号 | 45.227.255[.]189 | 巴拿马 | 帕-奥伊科-拉尼克 | 好付投资公司 |

| 18 | 5.8.18[.]242 | 塞浦路斯 | 云数据库-EUNET | 云 VPS 和托管解决方案 |

| 19 | 194.135.24[.]241 | 捷克共和国 | CZ-RELCOM-19950206 | 可靠通讯公司 |

| 20 | 45.227.252[.]247 | 洪都拉斯 | HN-DGSA-LACNIC | 数据格兰德公司 |

| 21 | 194.165.16[.]92 | 巴拿马 | PA-FLYSERVERS | 飞服务器公司 |

| 22 | 147.78.47[.]241 | 巴拿马 | 环球主机客户网 | VPS-VDS 的最终客户端 |

| 23 | 45.227.252[.]252 | 洪都拉斯 | HN-DGSA-LACNIC | 数据格兰德公司 |

| 24 | 5.8.18[.]245 | 塞浦路斯 | 云数据库-EUNET | 云 VPS 和托管解决方案 |

| 25 | 194.135.24[.]246 | 捷克共和国 | CZ-RELCOM-19950206 | 可靠通讯公司 |

| 26 | 194.165.16[.]63 | 巴拿马 | PA-FLYSERVERS | 飞服务器公司 |

| 27 | 179.60.150[.]117 | Belize | BZ-MGLT-LACNIC | MAXWELL GROUP LTD |

| 28 | 194.165.16[.]64 | Panama | PA-FLYSERVERS | Flyservers S.A. |

| 29 | 194.165.16[.]91 | Panama | PA-FLYSERVERS | Flyservers S.A. |

| 30 | 194.135.24[.]253 | Czech Republic | CZ-RELCOM-19950206 | Reliable Communications s.r.o. |

| 31 | 194.165.16[.]60 | Panama | PA-FLYSERVERS | Flyservers S.A. |

| 32 | 81.19.136[.]250 | Seychelles | DIGICLOUD-NET136 | Alviva Holding Limited |

| 33 | 194.165.16[.]99 | Panama | PA-FLYSERVERS | Flyservers S.A. |

| 34 | 194.165.16[.]62 | Panama | PA-FLYSERVERS | Flyservers S.A. |

| 35 | 81.19.136[.]249 | Seychelles | DIGICLOUD-NET136 | Alviva Holding Limited |

| 36 | 194.165.16[.]90 | Panama | PA-FLYSERVERS | Flyservers S.A. |

| 37 | 179.60.150[.]151 | Belize | BZ-MGLT-LACNIC | MAXWELL GROUP LTD |

| 38 | 45.182.189[.]105 | Panama | PA-DASA4-LACNIC | DATAHOME S.A. |

| 39 | 45.182.189[.]106 | Panama | PA-DASA4-LACNIC | DATAHOME S.A. |

| 40 | 46.161.27[.]151 | Netherlands | Megaholdings-net | VPS and Shared Hosting pool |

| 41 | 81.19.136[.]239 | Seychelles | DIGICLOUD-NET136 | Alviva Holding Limited |

| 42 | 158.255.2[.]244 | Russian Federation | RU-SERVER-V-ARENDY-20111114 | LLC “Server v arendy” |

| 43 | 179.60.146[.]6 | Costa Rica | CR-DASA3-LACNIC | DATASOLUTIONS S.A. |

| 44 | 194.135.24[.]254 | Czech Republic | CZ-RELCOM-19950206 | Reliable Communications s.r.o. |

| 45 | 46.161.27[.]160 | Netherlands | Megaholdings-net | VPS and Shared Hosting pool |

| 46 | 194.135.24[.]244 | Czech Republic | CZ-RELCOM-19950206 | Reliable Communications s.r.o. |

| 47 | 158.255.2[.]252 | Russian Federation | RU-SERVER-V-ARENDY-20111114 | LLC “Server v arendy” |

| 48 | 46.161.40[.]164 | Moldova | ankas-net | net for ankas |

| 49 | 179.60.146[.]10 | Costa Rica | CR-DASA3-LACNIC | DATASOLUTIONS S.A. |

| 50 | 179.60.146[.]5 | Costa Rica | CR-DASA3-LACNIC | DATASOLUTIONS S.A. |

| 51 | 88.214.26[.]38 | Seychelles | FCLOUD-NET | FutureNow Incorporated |

| 52 | 81.19.136[.]241 | Seychelles | DIGICLOUD-NET136 | Alviva Holding Limited |

| 53 | 179.60.150[.]121 | Belize | BZ-MGLT-LACNIC | MAXWELL GROUP LTD |

| 54 | 179.60.146[.]11 | Costa Rica | CR-DASA3-LACNIC | DATASOLUTIONS S.A. |

| 55 | 91.238.181[.]240 | Martinique | ONEHOST-NET | VDS&VPN services |

| 56 | 193.142.30[.]215 | Russian Federation | BATTERFLYAIMEDIA-NET | Batterflyai Media ltd. |

| 57 | 179.60.150[.]132 | Belize | BZ-MGLT-LACNIC | MAXWELL GROUP LTD |

| 58 | 45.182.189[.]110 | Panama | PA-DASA4-LACNIC | DATAHOME S.A. |

| 59 | 81.19.136[.]251 | Seychelles | DIGICLOUD-NET136 | Alviva Holding Limited |

| 60 | 45.227.255[.]214 | Panama | PA-OICO-LACNIC | Okpay Investment Company |

| 61 | 5.188.86[.]206 | Cyprus | CHANNEL-NET | Channelnet |

| 62 | 147.78.47[.]235 | Panama | GLOBALHOST-CUSTOMER-NET | END-CLIENTS-FOR-VPS-VDS |

| 63 | 147.78.47[.]219 | Panama | GLOBALHOST-CUSTOMER-NET | END-CLIENTS-FOR-VPS-VDS |

| 64 | 91.238.181[.]247 | Martinique | ONEHOST-NET | VDS&VPN services |

| 65 | 5.188.86[.]236 | Cyprus | CHANNEL-NET | Channelnet |

| 66 | 193.142.30[.]17 | Russian Federation | BATTERFLYAIMEDIA-NET | Batterflyai Media ltd. |

| 67 | 193.142.30[.]154 | Russian Federation | BATTERFLYAIMEDIA-NET | Batterflyai Media ltd. |

| 68 | 5.188.86[.]234 | Cyprus | CHANNEL-NET | Channelnet |

| 69 | 46.161.27[.]133 | Netherlands | Megaholdings-net | VPS and Shared Hosting pool |

| 70 | 5.188.87[.]47 | Cyprus | CHANNEL-NET | Channelnet |

| 71 | 158.255.2[.]245 | Russian Federation | RU-SERVER-V-ARENDY-20111114 | LLC “Server v arendy” |

| 72 | 179.60.150[.]125 | Belize | BZ-MGLT-LACNIC | MAXWELL GROUP LTD |

| 73 | 141.98.82[.]201 | Panama | VDSLINE-NET | 飞服务器公司 |

| 74 | 78.128.112[.]139 | 保加利亚 | DOTDASH-NET | VPS 和共享主机池 |

| 75 | 193.29.13[.]202 | 罗马尼亚 | 托管网络 | VPS 和共享托管池 |

| 76 | 78.128.112[.]207 | 保加利亚 | DOTDASH-NET | VPS 和共享主机池 |

| 77 | 193.29.13[.]148 | 罗马尼亚 | 托管网络 | VPS 和共享托管池 |

| 78 | 193.142.30[.]205 | 俄罗斯联邦 | 巴特弗莱媒体网 | 巴特弗莱媒体有限公司 |

| 79 | 81.19.135[.]229 | 塞舌尔 | 数码云网 | 欧维华控股有限公司 |

| 80 | 193.142.30[.]211 | 俄罗斯联邦 | 巴特弗莱媒体网 | 巴特弗莱媒体有限公司 |

| 81 | 45.227.252[.]229 | 洪都拉斯 | HN-DGSA-LACNIC | 数据格兰德公司 |

| 82 | 193.142.30[.]37 | 俄罗斯联邦 | 巴特弗莱媒体网 | 巴特弗莱媒体有限公司 |

| 83 | 78.128.11[.]220 | 保加利亚 | DOTDASH-NET | VPS 和共享主机池 |

| 84 | 5.188.87[.]54 | 塞浦路斯 | 频道网 | 频道网 |

| 85 | 5.188.87[.]41 | 塞浦路斯 | 频道网 | 频道网 |

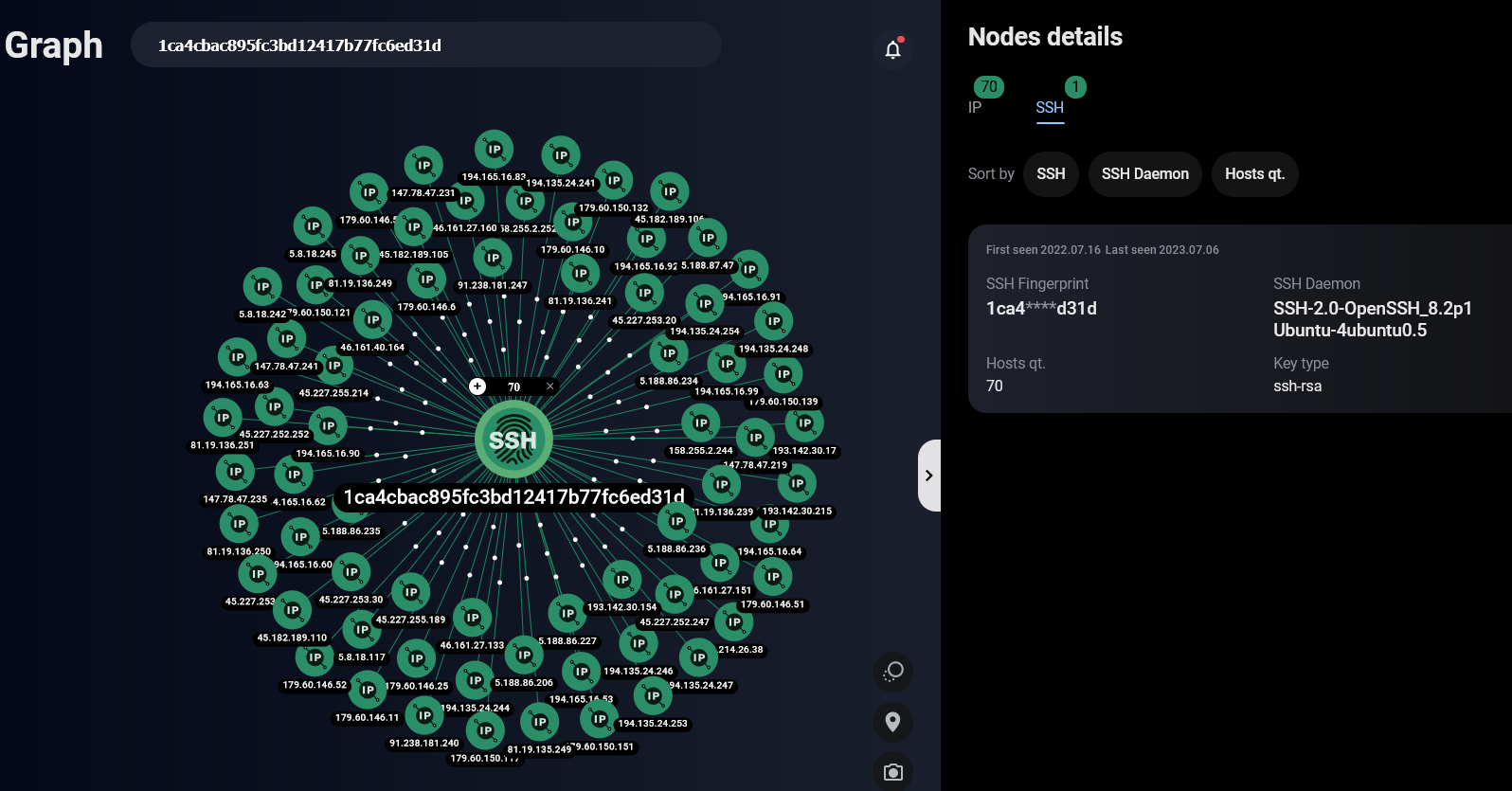

上表中的信息表明 ShadowSyndicate 使用的服务器没有相同的所有者,这让我们可以排除假设 A(ShadowSyndicate 是在其服务器上设置 SSH 指纹的托管服务商)。事实上,我们确定了 18 个不同的服务器所有者。

图 2. ShadowSyndicate 服务器(按所有者名称)。

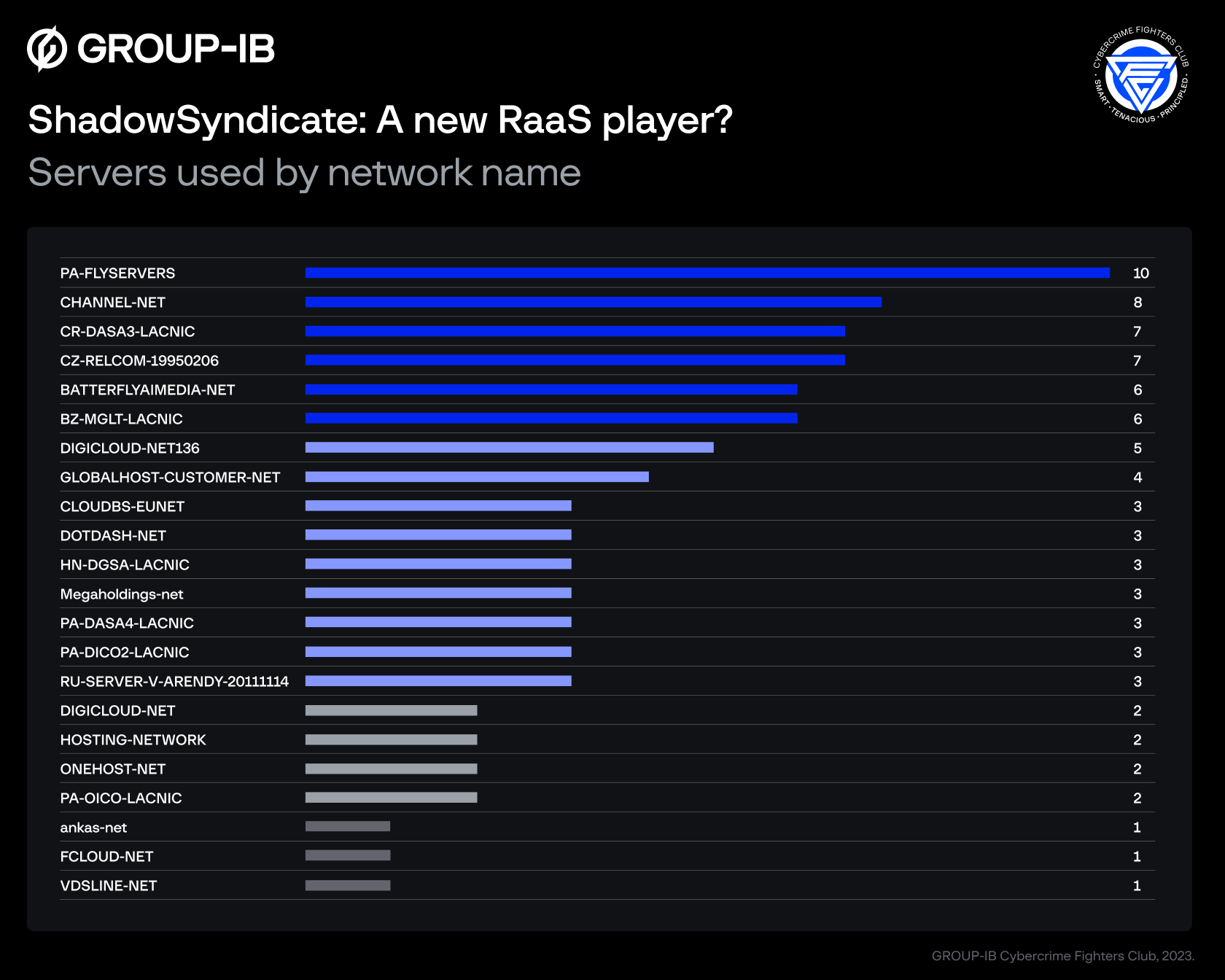

我们发现服务器没有相同的网络名称,这进一步支持了我们否定假设 A 的决定。我们总共确定了 22 个不同的网络名称。

图 3. ShadowSyndicate 服务器(按网络名称)。

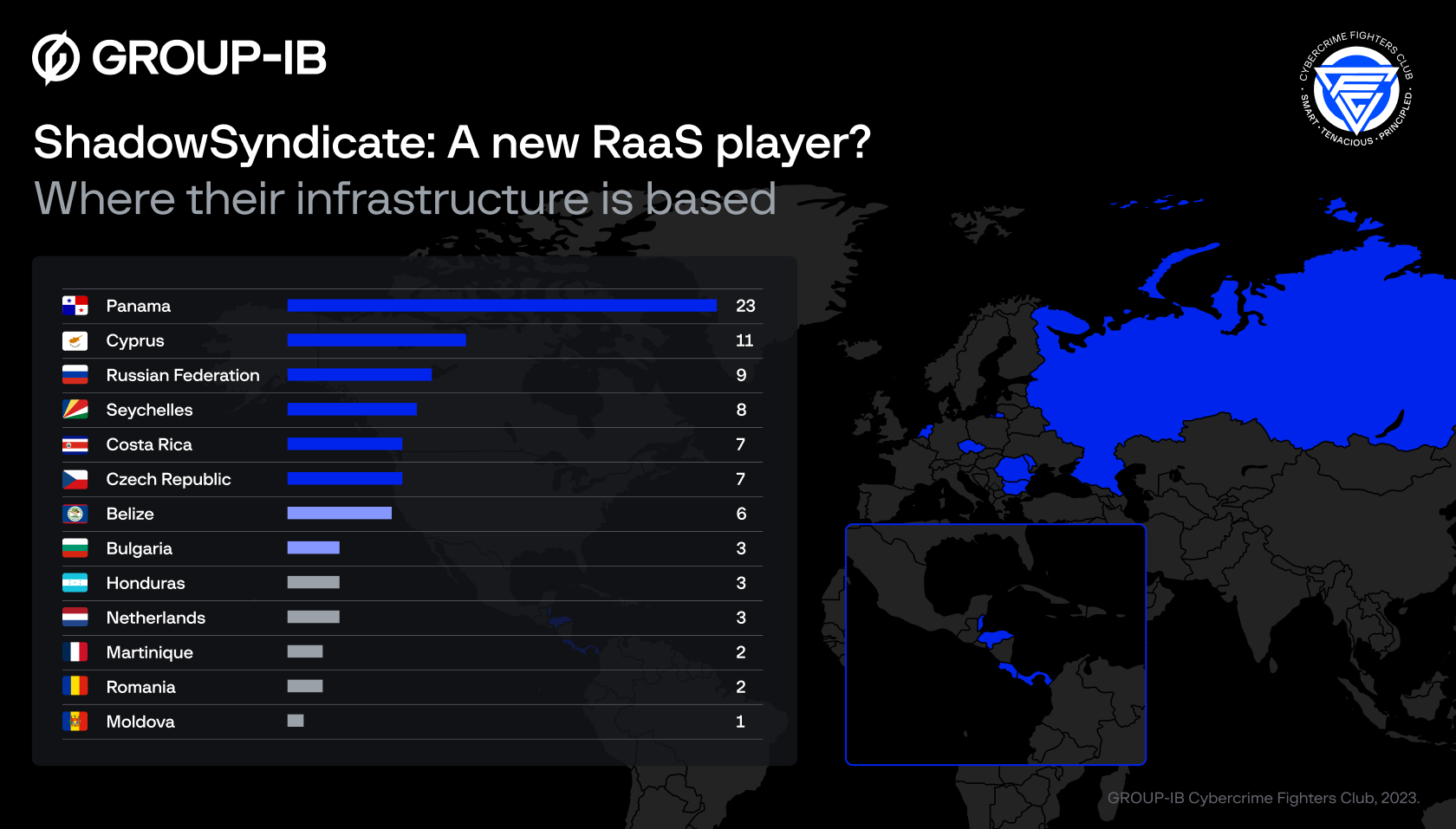

此外,服务器并不都位于同一个国家。ShadowSyndicate 利用了位于 13 个不同地区的服务器,其中巴拿马是他们的首选国家。

图 4. ShadowSyndicate 服务器(按所在国家/地区划分)。

因此,我们得出的结论是,列表 A中的服务器与一个网络和一个托管提供商无关。假设 A(上文)指出 1ca4cbac895fc3bd12417b77fc6ed31d 是设置主机的 SSH,因此可以被拒绝。

在大多数列表 A服务器上,使用 OpenSSH 8.2p1。进一步的研究发现了与各种勒索软件家族(例如Trickbot、Nokoyawa、Royal、Ryuk、FIN7、ALPHV 和 Cl0p)的联系。我们的大部分发现都将 ShadowSyndicate 与勒索软件活动联系起来,但不幸的是,我们没有检测到与特定威胁行为者的紧密联系。因此,假设 B、C、D 和 E 尚未完全消除。

数据具有高度置信度

列表 A上的几台服务器被高度可信地归因于已知攻击者。为简洁起见,我们不会提供完整的 Cobalt Strike 配置。然而,我们将提供一些已知的参数(检测日期、水印、睡眠时间、Cobalt Strike C2 服务器),因为这些参数的某些组合可能是唯一的并且对于归因有用。

与量子的联系

Quantum 勒索软件于 2021 年 7 月被发现。Quantum 可能包括以下成员康蒂是一个多产的网络犯罪组织,一年多前关闭了其勒索软件操作和专用泄漏站点 (DLS)。Quantum 的 DLS 自 2022 年 11 月以来就没有更新过。

表 5. IP 地址 78.128.112[.]139 的归属(在列表 A 中找到)。

| IP地址 | 归因 |

| 78.128.112[.]139 | 这台带有水印 305419776、睡眠时间 60000 的 Cobalt Strike 服务器在 2022 年 9 月的量子勒索软件攻击中被检测到 – 链接

ISO 文件 -> IceDID -> Cobalt Strike -> Quantum |

与野古屋瓦的联系

Nokoyawa 是一种于 2022 年 2 月首次发现的勒索软件。Nokoyawa 的起源可以追溯到另一种名为Nemty的勒索软件类型。Nokoyawa 自 2023 年 8 月以来一直活跃。

在 2022 年第四季度的两起相互关联的 Nokoyawa 攻击中检测到了列表A中的一台 Cobalt Strike 服务器。这些攻击与上一节中描述的 Quantum 攻击有很多共同点。列表 A 中的另一台服务器在 2023 年 4 月的 Nokoyawa 攻击中被检测到。

表 6. IP 地址 5.8.18[.]242 的归属(在列表 A 中找到)。

| IP地址 | Cobalt Strike 配置和归因 |

| 5.8.18[.]242 |

|

表 7. IP 地址 46.161.27[.]160 的归属(在列表 A 中找到)。

| 46.161.27[.]160 | 2023 年 3 月 27 日在主机上检测到带有水印 674054486 的 Cobalt Strike,其域名为 devsetgroup[.]com

在涉及 Nokoyawa 的攻击中检测到域 devsetgroup.com –链接 2023 年 4 月 4 日在此服务器上检测到 SSH 指纹 1ca4cbac895fc3bd12417b77fc6ed31d。 |

与 ALPHV 的连接

ALPHV(又名黑猫)是2021年12月发现的勒索软件操纵组织,自2023年8月以来一直活跃,是历史上最活跃的勒索软件组织之一。

让我们仔细看看表 3 中的服务器对 5 和 6(见上文)。这些服务器对具有相同的 Cobalt Strike 配置。

表 8. 包含相同 Cobalt Strike 配置的服务器对。

| 钴打击配置 | 服务器 #1(列表 A 上的服务器) | SSH 首次出现在服务器 #1 上 | 服务器#2 |

| 2023-01-31

水印 674054486 sleeptime 60946 服务器 devcloudpro[.]com |

194.165.16[.]64 | 2022 年 12 月 6 日 | 109.172.45.28 |

| 2023-01-29

水印 674054486 睡眠时间 58835 服务器 uranustechsolution[.]com |

194.165.16[.]90 | 2023 年 1 月 29 日 | 109.172.45.77 |

Group-IB 专家在与 2023 年 2 月发生的 ALPHV 攻击相关的事件响应案例中识别出相同的 Cobalt Strike 配置(相同的水印、睡眠时间、Cobalt Strike 域和 Group-IB 检测日期)。这些配置是独一无二的,并且只出现过两次。

遭受 ALPHV 攻击的服务器:

- 109.172.45[.]28

- 109.172.45[.]77

证据表明与ALPHV 勒索软件。

数据置信度较低

在使用 Group-IB 数据源检查列表 A 服务器时,我们确定某些服务器被映射为 Ryuk,康蒂和 Trickbot。然而,这些犯罪集团已不复存在。Ryuk 于 2021 年底不复存在,而康蒂和 Trickbot(已连接)在 2022 年初进入休眠状态。

研究人员认为,这些团体的前成员可能会使用相同的基础设施继续进行犯罪活动,但他们现在可能单独或在其他犯罪团体中运作。不幸的是,在撰写本文时,我们没有足够可靠的证据将它们归因于现有的威胁行为者——我们只能做出有根据的猜测。

我们还想强调 Cobalt Strike 的未归属服务器,可能与勒索软件活动有关。我们对当前归因的假设是基于勒索软件组织之前进行的攻击中检测到的以及其他报告中提到的 Cobalt Strike 水印。

我们的研究表明,可以在单个服务器上检测到多个水印,这使归因变得复杂,但证实了我们的理论,即 ShadowSyndicate 可能是与各个 RaaS 团体合作的附属机构。

让我们更详细地了解可用信息。下面我们提供带有已知 Cobalt Strike 水印和其他可能有助于归因的标签的数据。

表 9. 与 Royal、Quantum、Cl0p、ALPHV、Nokoyawa 和 Play 的连接

| IP地址 | SSH 首次出现在主机上 | Cobalt Strike 配置和可能的归因 |

| 45.227.253[.]20 | 2022 年 7 月 16 日 | 2023年5月16日,

水印1580103824 睡眠时间57297 域qw.sveexec[.]com2022年,在与Royal勒索软件相关的服务器上检测到水印1580103824。2023年5月,在与Cl0p勒索软件相关的攻击中检测到水印1580103824。 |

| 194.135.24[.]247 | 2022 年 8 月 11 日 | 2022年8月24日

watermark 305419776 sleeptime 600002023年4月8日 watermark 1580103824 sleeptime 600002022年4月和9月,在涉及Quantum勒索软件的攻击中检测到watermark 305419776 + sleeptime 60000。2022年第四季度,在涉及Nokoyawa的攻击中也检测到了该水印。2022年,在与Royal勒索软件相关的服务器上检测到了水印1580103824。2023年5月,在与Cl0p勒索软件相关的攻击中检测到了水印1580103824。 |

| 5.188.86[.]227 | 2022 年 8 月 17 日 | March 21, 2023 watermark 674054486 sleeptime 86137 domain psychologymax[.]comApril 10, 2023 watermark 587247372 sleeptime 64864 domain mirrordirectory[.]comApril 27, 2023 watermark 587247372 sleeptime 60000 domain msf-sql[.]comIn 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa.In 2023, watermark 587247372 was used in an attack involving ALPHV, and in March 2023 in an attack possibly related to Play ransomware |

| 179.60.146[.]25 | September 14, 2022 | October 1, 2022 watermark 206546002 sleeptime 60000 domain mysqlserver[.]orgMarch 27, 2023 watermark 674054486 sleeptime 58376 domain opentechcorp[.]netIn late 2022, watermark 206546002 was detected in attacks related to Royal ransomware. In 2022, it was detected in attacks involving Quantum and Play.In 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa |

| 45.227.253[.]30 | September 14, 2022 | August 11, 2022 watermark 206546002 sleeptime 60000September 14, 2022 watermark 305419776 sleeptime 60000 domain windosupdate[.]netIn late 2022, watermark 206546002 was detected in attacks related to Royal ransomware.In April and September 2022, watermark 305419776 + sleeptime 60000 was detected in attacks involving Quantum ransomware. In Q4 2022, this watermark also was detected in an attack involving Nokoyawa. |

| 194.165.16[.]53 | September 17, 2022 | September 17, 2022 watermark 206546002 sleeptime 56957 domain maximumservers[.]netIn late 2022, watermark 206546002 was detected in attacks related to Royal ransomware. In 2022, it was detected in attacks involving Quantum and Play. |

| 194.135.24[.]248 | September 18, 2022 | September 19, 2022 watermark 305419776 sleeptime 60000In April and September 2022, watermark 305419776 + sleeptime 60000 were detected in attacks involving Quantum ransomware.In Q4 2022, this watermark also was detected in an attack involving Nokoyawa. |

| 147.78.47[.]231 | September 20, 2022 | September 19, 2022 watermark 1580103824 sleeptime 60000In 2022, watermark 1580103824 was detected on a server related to Royal ransomware.In May 2023, watermark 1580103824 was detected in an attack related to Cl0p ransomware. |

| 194.165.16[.]83 | September 30, 2022 | October 1, 2022 watermark 668694132 sleeptime 61118 domain ipulsecloud[.]com |

| 5.188.86[.]235 | September 30, 2022 | September 30, 2022 watermark 305419776 sleeptime 60000March 15, 2023 watermark 674054486 sleeptime 85087 domain herbswallow[.]comMarch 31, 2023 watermark 587247372 sleeptime 45000 domain d4ng3r.s01kaspersky[.]comApril 5, 2023 watermark 587247372 sleeptime 45000 domain cache01.micnosoftupdate[.]comApril 11, 2023 watermark 587247372 sleeptime 45000 msupd.wimdowupdate[.]comApril 12, 2023 watermark 587247372 sleeptime 45000 upd232.windowservicecentar[.]comIn April and September 2022, watermark 305419776 + sleeptime 60000 were detected in attacks involving Quantum ransomware. In Q4 2022, this watermark also was detected in an attack involving Nokoyawa.In 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa.Domain d4ng3r.s01kaspersky[.]com and watermark 587247372 were detected in an attack possibly related to Play ransomware. |

| 5.8.18[.]117 | October 2, 2022 | October 1, 2022 watermark 206546002 sleeptime 60000In late 2022, watermark 206546002 was detected in attacks related to Royal ransomware. In 2022, it was detected in attacks involving Quantum and Play. |

| 194.135.24[.]241 | November 12, 2022 | July 24, 2022 watermark 206546002 sleeptime 60000November 15, 2022 watermark 12345 sleeptime 38142 domain paloaltocloud[.]onlineIn late 2022, watermark 206546002 was detected in attacks related to Royal ransomware. In 2022, it was detected in attacks involving Quantum and Play.In 2023, watermark 12345 was detected in attacks related to Royal and Cactus. |

| 45.227.252[.]247 | November 16, 2022 | November 17, 2022 watermark 305419776 sleeptime 60000December 21, 2022 watermark 426352781 sleeptime 60000In April and September 2022, watermark 305419776 + sleeptime 60000 were detected in attacks involving Quantum ransomware. In Q4 2022, this watermark was also detected in an attack involving Nokoyawa.In 2022, watermark 426352781 was detected in attacks related to Royal ransomware. |

| 194.165.16[.]92 | November 22, 2022 | November 12, 2022 watermark 674054486 sleeptime 57421In 2023, watermark 674054486 was detected in attacks involving ALPHV and Nokoyawa |

| 45.227.252[.]252 | November 25, 2022 | November 25, 2022 watermark 305419776 sleeptime 60000In April and September 2022, watermark 305419776 + sleeptime 60000 were detected in attacks involving Quantum ransomware. In Q4 2022, this watermark was also detected in an attack involving Nokoyawa. |

| 5.8.18[.]245 | November 26, 2022 | Cobalt Strike November 26, 2022 watermark 206546002 + sleeptime 60000In late 2022, watermark 206546002 was detected in attacks related to Royal ransomware |

| 194.135.24[.]246 | November 28, 2022 | Cobalt Strike March 10, 2023 watermark 674054486 + sleeptime 119588In 2023, watermark 674054486 was detected in attacks involving ALPHV and Nokoyawa |

| 179.60.150[.]117 | December 5, 2022 | April 29, 2022 watermark 206546002 sleeptime 60000December 5, 2022 watermark 674054486 domain esoftwareupdates[.]comIn April 2022, a Group-IB hunting rule attributed this IP address to FIN7 (according to a unique SSL certificate).In late 2022, watermark 206546002 was detected in attacks related to Royal ransomware. In 2022, it was detected in attacks involving Quantum and Play.In 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa. |

| 194.165.16[.]91 | December 19, 2022 | October 26, 2022 watermark 426352781 sleeptime 28December 19, 2022 watermark 674054486 sleeptime 60216, domain cmdatabase[.]comIn 2022, watermark 426352781 was detected in attacks related to Royal ransomware.In 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa. |

| 179.60.150[.]151 | December 20, 2022 | December 20, 2022 watermark 674054486 sleeptime 61156In 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa |

| 194.135.24[.]253 | January 2, 2023 | January 3, 2023 watermark 674054486 sleeptime 119588In 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa. |

| 194.165.16[.]60 | January 2, 2023 | June 23, 2022 watermark 305419776 sleeptime 60000January 28, 2023 watermark 206546002 sleeptime 60000In April and September 2022, watermark 305419776 + sleeptime 60000 were detected in attacks involving Quantum ransomware. In Q4 2022, this watermark was also detected in an attack involving Nokoyawa.In late 2022, watermark 206546002 was detected in attacks related to Royal ransomware. |

| 194.165.16[.]62 | January 24, 2023 | January 19, 2023 watermark 674054486 sleeptime 57247 domain avdev[.]netIn 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa |

| 179.60.146[.]6 | March 20, 2023 | March 19, 2023 watermark 674054486 sleeptime 63826 domain powersupportplan[.]comIn 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa |

| 179.60.146[.]10 | April 11, 2023 | April 11, 2023 watermark 674054486 sleeptime 56209 domain aerosunelectric[.]comIn 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa |

| 179.60.146[.]5 | April 11, 2023 | 2023-04-11 watermark 674054486 sleeptime 58845 domain expotechsupport[.]comIn 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa |

| 179.60.146[.]11 | April 18, 2023 | April 18, 2023 watermark 674054486 sleeptime 64535 domain webtoolsmedia[.]comIn 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa |

| 91.238.181[.]240 | April 19, 2023 | April 19, 2023 watermark 674054486 sleeptime 63427 domain settingdata[.]comIn 2023, watermark 674054486 was detected in attacks related to ALPHV and Nokoyawa. |

| 5.188.86[.]206 | May 12, 2023 | Cobalt Strike May 17, 2023 watermark 12345 sleeptime 60000In 2023 watermark 12345 was observed in attacks related to Royal and Cactus |

| 147.78.47[.]235 | May 16, 2023 | May 17, 2023 watermark 1580103824 sleeptime 55713In May 2023, watermark 1580103824 was detected in an attack related to Cl0p ransomware. |

| 147.78.47[.]219 | May 16, 2023 | May 29, 2023 watermark 1580103824 sleeptime 59800 domain qw.vm3dservice[.]comIn May 2023, watermark 1580103824 was detected in an attack related to Cl0p ransomware. |

| 91.238.181[.]247 | May 17, 2023 | 2023-05-16 watermark 587247372 domain situotech[.]comIn 2023, watermark 587247372 was detected in attacks related to Play and Royal ransomware |

| 46.161.27[.]133 | June 8, 2023 | May 2023 watermark 580103824 domain qw.sortx2[.]comIn May 2023, watermark 1580103824 was detected in an attack related to Cl0p ransomware. |

| 5.188.87[.]47 | June 27, 2023 | June 27, 2023 watermark 1580103824 sleeptime 60037 domain dsvchost[.]comIn May 2023, watermark 1580103824 was detected in an attack related to Cl0p ransomware. |

| 193.29.13[.]148 | 未知(2023 年 7 月 20 日相关) | 2023年5月25日

水印6740544862023年在与ALPHV和Nokoyawa相关的攻击中检测到水印674054486 |

表 10. 服务器上发现的重要数据

| IP地址 | SSH 首次出现在主机上 | 在服务器上找到的数据 |

| 158.255.2[.]245 | 2023 年 7 月 20 日 | 2022 年 5 月 24 日

Cobalt Strike 水印未知。但是,该服务器连接到 2023 年 7 月 18 日注册的多个域:

|

| 193.142.30[.]205 | 2023 年 7 月 26 日 | 在此主机上未检测到 Cobalt Strike。

但是,该服务器连接到 2023 年 7 月 23 日注册的域: eastzonentp[.]com |

| 81.19.135[.]229 | 2023 年 8 月 17 日 | 在此主机上未检测到 Cobalt Strike。但是,该服务器连接到 2023 年 8 月 16 日注册的多个域:

|

| 5.188.87[.]41 | 2023 年 8 月 26 日 | 2022 年和 2023 年,该主机上未检测到 Cobalt Strike。2021 年 9 月检测到。

但是,该服务器连接到 2023 年 8 月 22 日注册的域:svchostsreg[.]com |

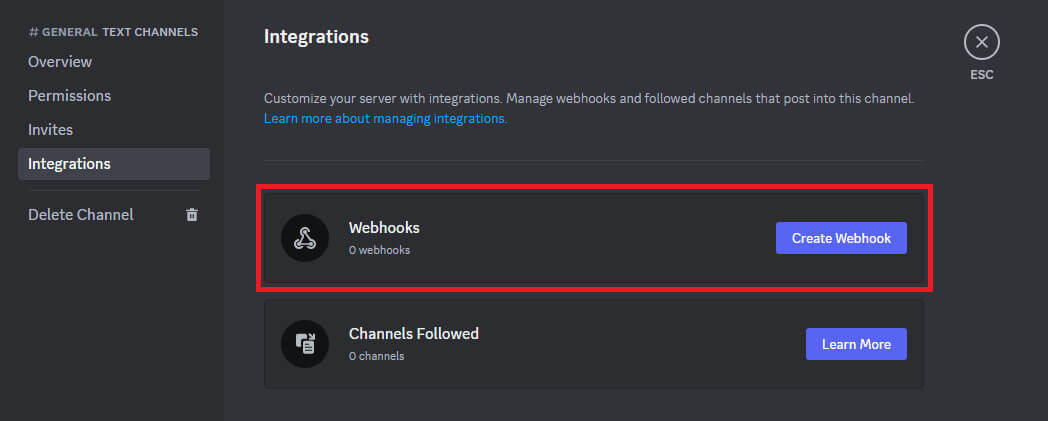

与 Cl0p/Truebot 基础设施的连接

在我们的研究过程中,我们发现了 ShadowSyndicate 和Truebot/Cl0p基础设施之间的几个潜在联系。我们确定了一些归属于 Cl0p 的 IP 地址,我们认为这些地址已将所有权更改为 ShadowSyndicate,正如 ShadowSyndicate SSH 密钥的使用所证明的那样。这些 IP 地址已链接到 5 个集群中的 4 个,我们将这些集群归因于与Cl0p和Black Basta相关的勒索软件附属机构以及Ryuk等前勒索软件组织。

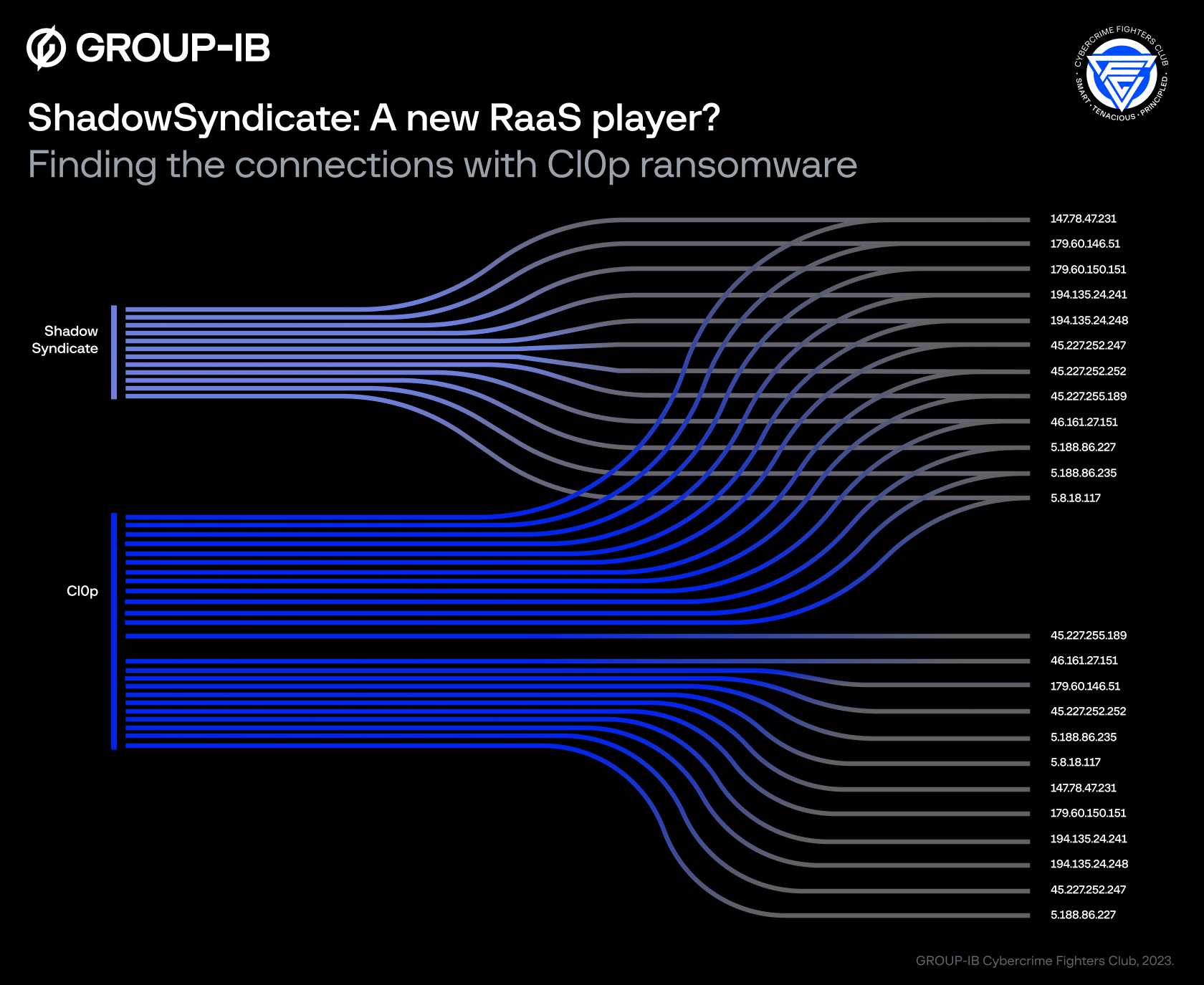

为了显示 Cl0p 和 ShadowSyndicate 之间的关联,下面我们展示了 Cl0p 集群和 ShadowSyndicate 重复使用的 IP 地址。我们还比较了托管提供商,试图确定 ShadowSyndicate 威胁参与者之前是否作为 Cl0p 附属机构运营。

在我们链接到 Cl0p 勒索软件附属机构的149 个 IP 地址中,我们发现,自 2022 年 8 月以来,来自 4 个不同集群的 12 个 IP 地址将所有权更改为 ShadowSyndicate,这表明这些组织之间存在一些潜在的基础设施共享。不幸的是,在这些 IP 的所有权变更为 ShadowSyndicate 之前,我们无法验证它们的使用情况,但它们现在全部用作 Cobalt Strike 或 Metasploit 的 C2 基础设施。

这些IP地址如下:

表 11. Cl0p 和 ShadowSyndicate 之间共享的 IP 地址

| 知识产权 | ShadowSyndicate SSH 首次出现 | 用法 |

| 147.78.47[.]231 | 2022 年 9 月 20 日 | 钴击 |

| 179.60.146[.]51 | 2022 年 9 月 6 日 | 钴击 |

| 179.60.150[.]151 | 2023 年 2 月 6 日 | 翻译员 |

| 194.135.24[.]241 | 2022 年 11 月 12 日 | 钴击 |

| 194.135.24[.]248 | 2022 年 9 月 18 日 | 钴击 |

| 45.227.252[.]247 | 2022 年 11 月 16 日 | 钴击 |

| 45.227.252[.]252 | 2022 年 11 月 25 日 | 钴击 |

| 45.227.255[.]189 | 2022 年 10 月 7 日 | 钴击 |

| 46.161.27[.]151 | 2023 年 2 月 13 日 | 钴打击/Metasploit |

| 5.188.86[.]227 | 2022 年 8 月 17 日 | 钴击 |

| 5.188.86[.]235 | 2022 年 10 月 26 日 | 钴击 |

| 5.8.18[.]117 | 2022 年 10 月 2 日 | 钴击 |

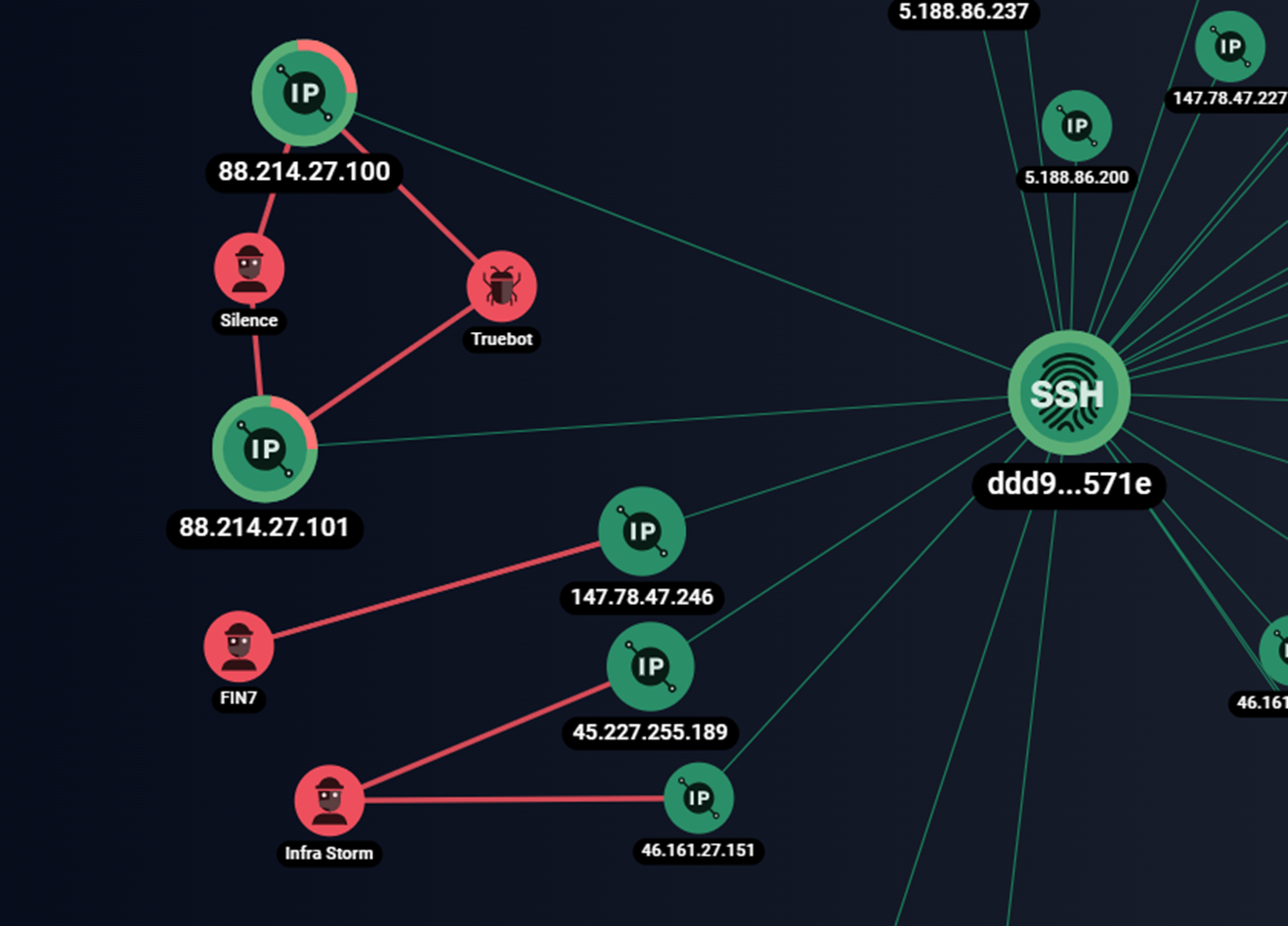

图 5:ShadowSyndicate 和 Cl0p 之间连接的数据可视化

这些 IP 可以归因于 Cl0p,因为它们与基础设施集群相连接,而这些基础设施集群之前使用 SSH 哈希指纹链接到 Cl0p 附属机构。

以下 SSH 哈希代表主要链接到 Cl0p 的精选基础设施集群:

SSH 哈希值:

- ddd9ca54c1309cde578062cba965571

- b54cce689e9139e824b6e51a84a7a103

- 9bd79ffaeb8de31c9813b3ce51b30488

- 5e21f8e88b007935710b2afc174f289

- 55c658703c07d6344e325ea26cf96c3

- 96ea77a1a901e38aac8b9d5772d3d765

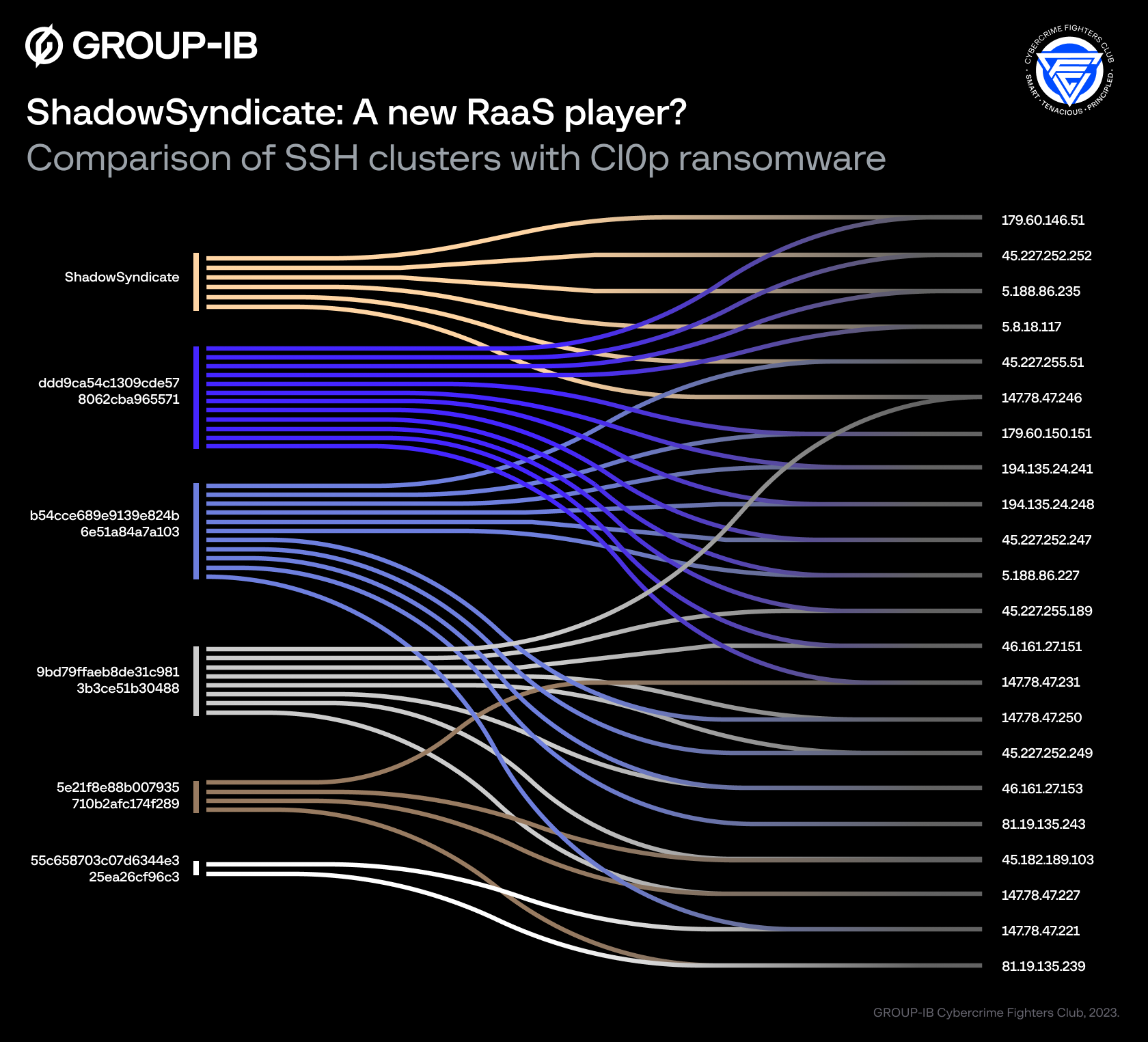

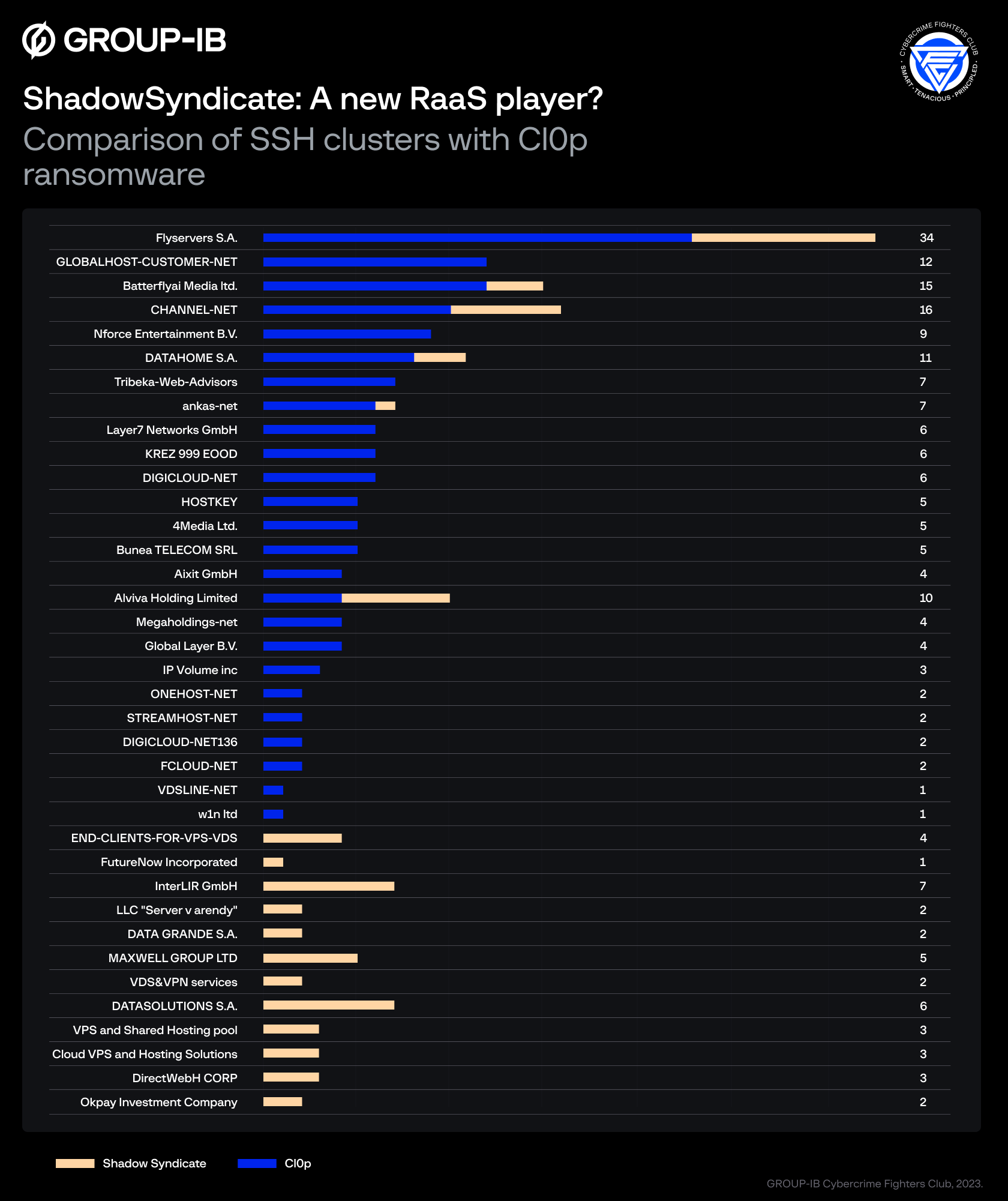

下面我们展示了 Cl0p 和 ShadowSyndicate 之间如何重用基础设施,并比较如何选择托管提供商。尽管我们无法以高度置信度直接将 ShadowSyndicate 与 Cl0p 连接起来,但以下观察结果值得注意,并表明这两个群体之间存在某种形式的联系。

图 6. ShadowSyndicate IP 地址与链接到 Cl0p 的过去 SSH 集群之间的关联

上图显示了 ShadowSyndicate IP 地址如何与链接到 Cl0p 的先前 SSH 哈希集群相关联。一些 IP 地址也在 Cl0p 哈希之间重复使用。

SSH 哈希:ddd9ca54c1309cde578062cba965571

图 7. ShadowSyndicate (Infra Storm) 与 Truebot 基础设施的可视连接,如 Group-IB 的网络图分析工具所示。

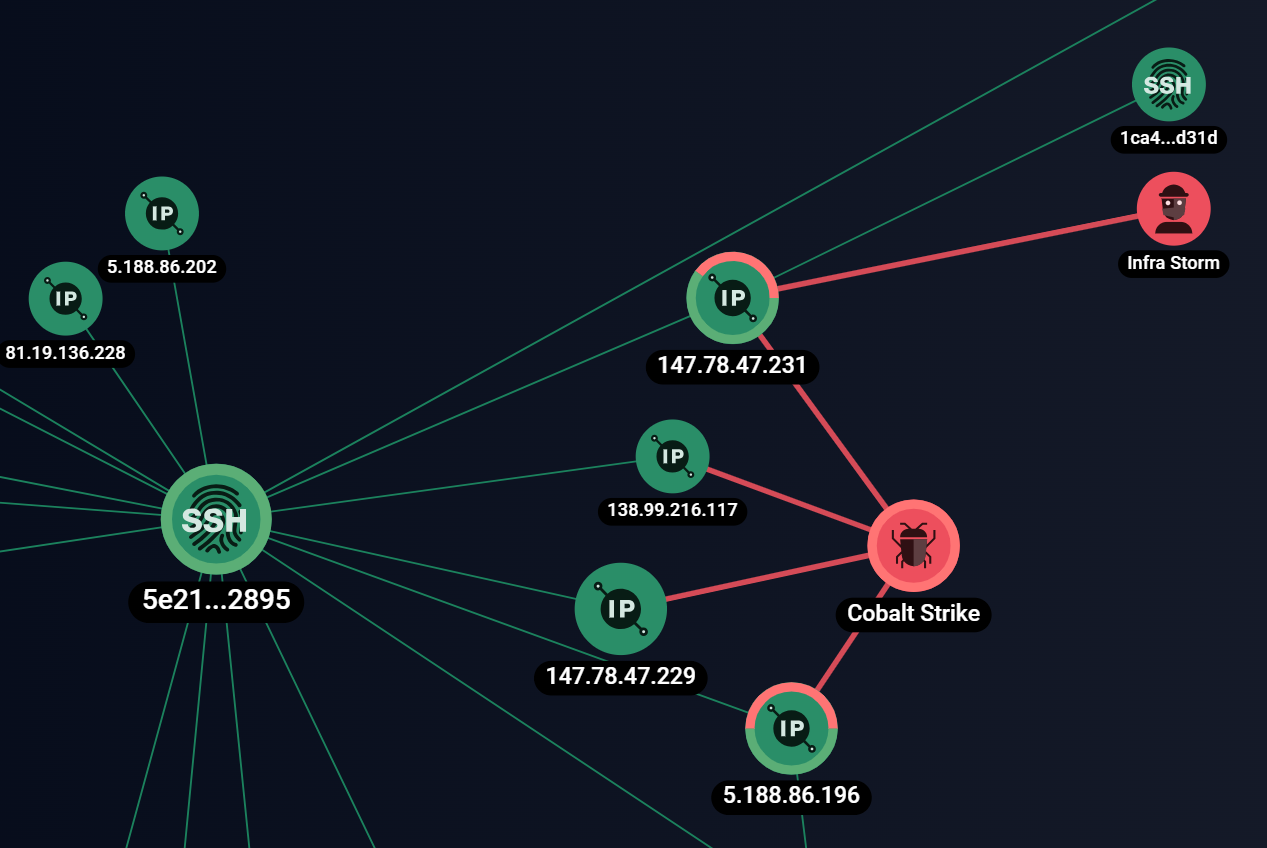

SSH 哈希:5e21f8e88b007935710b2afc174f289

图 8. ShadowSyndicate (Infra Storm) 和 SSH 5e21f8e88b007935710b2afc174f289 之间的连接

图 9. ShadowSyndicate 和 Cl0p 基础设施托管提供商的比较

上面的图 9 显示,虽然两个威胁参与者使用的基础设施之间存在一些有限的交叉,但 ShadowSyndicate 所利用的大多数托管提供商以前并未被 Cl0p 使用过。

结论

尽管我们还没有得出最终结论,但在这个联合研究项目中获得的所有事实表明,最合理的假设是 ShadowSyndicate 是与各种 RaaS 合作的附属机构。

Group-IB 威胁情报将继续寻找与该特定威胁行为者相关的更多信息,作为网络犯罪斗士俱乐部计划的一部分,我们愿意与任何同样有兴趣打击网络犯罪的研究人员合作。我们希望通过更多的研究,我们将能够在不久的将来确定威胁行为者的身份。

妥协指标

- 109.172.45[.]28

- 109.172.45[.]77

- 141.98.82[.]201

- 146.70.116[.]20

- 147.78.47[.]219

- 147.78.47[.]231

- 147.78.47[.]235

- 147.78.47[.]241

- 158.255.2[.]244

- 158.255.2[.]245

- 158.255.2[.]252

- 179.60.146[.]10

- 179.60.146[.]11

- 179.60.146[.]25

- 179.60.146[.]5

- 179.60.146[.]51

- 179.60.146[.]52

- 179.60.146[.]6

- 179.60.150[.]117

- 179.60.150[.]121

- 179.60.150[.]125

- 179.60.150[.]132

- 179.60.150[.]139

- 179.60.150[.]151

- 193.142.30[.]154

- 193.142.30[.]17

- 193.142.30[.]205

- 193.142.30[.]215

- 193.29.13[.]148

- 193.29.13[.]202

- 194.135.24[.]241

- 194.135.24[.]244

- 194.135.24[.]246

- 194.135.24[.]247

- 194.135.24[.]248

- 194.135.24[.]253

- 194.135.24[.]254

- 194.165.16[.]53

- 194.165.16[.]60

- 194.165.16[.]62

- 194.165.16[.]63

- 194.165.16[.]64

- 194.165.16[.]83

- 194.165.16[.]90

- 194.165.16[.]91

- 194.165.16[.]92

- 194.165.16[.]99

- 212.113.106[.]118

- 212.224.88[.]71

- 45.182.189[.]105

- 45.182.189[.]106

- 45.182.189[.]110

- 45.227.252[.]247

- 45.227.252[.]252

- 45.227.253[.]20

- 45.227.253[.]29

- 45.227.253[.]30

- 45.227.255[.]189

- 45.227.255[.]214

- 46.161.27[.]133

- 46.161.27[.]151

- 46.161.27[.]160

- 46.161.40[.]164

- 5.188.86[.]206

- 5.188.86[.]227

- 5.188.86[.]234

- 5.188.86[.]235

- 5.188.86[.]236

- 5.188.87[.]47

- 5.8.18[.]117

- 5.8.18[.]242

- 5.8.18[.]245

- 78.128.112[.]139

- 78.128.112[.]207

- 79.137.202[.]45

- 81.19.135[.]249

- 81.19.136[.]239

- 81.19.136[.]241

- 81.19.136[.]249

- 81.19.136[.]250

- 81.19.136[.]251

- 88.214.26[.]38

- 91.238.181[.]240

- 91.238.181[.]247

- 81.19.135[.]229

- 193.142.30[.]211

- 45.227.252[.]229

- 193.142.30[.]37

- 78.128.112[.]220

- 5.188.87[.]54

- 5.188.87[.]41

- Aerosunelectric[.]com

- asaper[.]xyz

- asapor[.]xyz

- asaporeg[.]xyz

- aserpo[.]xyz

- 阿萨帕[.]xyz

- avdev[.]net

- cache01.micnosoftupdate[.]com

- cmdatabase[.]com

- d4ng3r.s01卡巴斯基[.]com

- devcloudpro[.]com

- devsetgroup[.]com

- dsvchost[.]com

- eastzonentp[.]com

- esoftwareupdates[.]com

- expotechsupport[.]com

- Herbswallow[.]com

- ipulsecloud[.]com

- 最大服务器数[.]net

- msupd.wimdowupdate[.]com

- mysqlserver[.]org

- opentechcorp[.]net

- paloaltocloud[.]在线

- powersupportplan[.]com

- qw.sortx2[.]com

- qw.sveexec[.]com

- qw.vm3dservice[.]com

- 设置数据[.]com

- situotech[.]com

- upd232.windowservicecentar[.]com

- uranustechsolution[.]com

- webtoolsmedia[.]com

- windowsupdate[.]net

- etgtgvtgttefeer[.]xyz

- 埃特格特格格格[.]xyz

- 埃特格特格布[.]xyz

- 埃特格特格布特格夫[.]xyz

- egtrgertgegegevgvyub[.]xyz

- svchostsreg[.]com

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。