微软发布了 2023 年 10 月的补丁星期二更新,解决了其软件中的总共103 个缺陷,其中两个缺陷已被广泛利用。

在 103 个缺陷中,13 个缺陷的严重程度被评为“严重”,90 个缺陷的严重程度被评为“重要”。自 9 月第二个星期二以来,基于 Chromium 的 Edge 浏览器已解决了18 个安全漏洞。

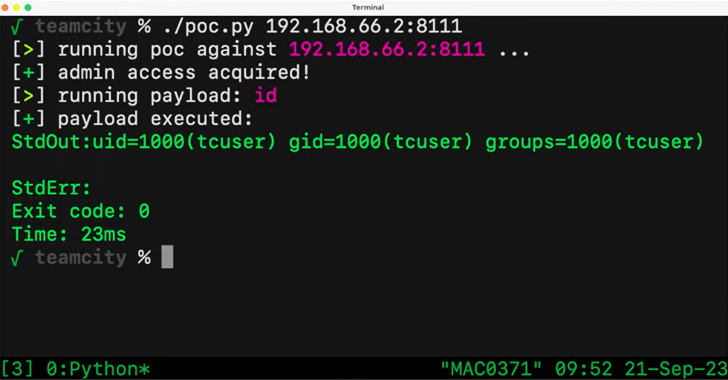

被武器化为零日漏洞的两个漏洞如下:

- CVE-2023-36563(CVSS 评分:6.5)- Microsoft WordPad 中的信息泄露漏洞,可能导致 NTLM 哈希泄露

- CVE-2023-41763(CVSS 评分:5.3)- Skype for Business 中的权限提升漏洞,可能导致 IP 地址或端口号(或两者)等敏感信息暴露,从而使威胁参与者能够访问内部网络

微软在 CVE-2023 的通报中表示:“要利用此漏洞,攻击者首先必须登录系统。然后攻击者可以运行特制的应用程序,该应用程序可以利用此漏洞并控制受影响的系统。” -36563。

“此外,攻击者还可以说服本地用户打开恶意文件。攻击者必须说服用户单击链接,通常是通过电子邮件或即时消息中的诱惑,然后说服他们打开专门的文件。”精心制作的文件。”

雷蒙德还修复了影响 Microsoft 消息队列 (MSMQ) 和第 2 层隧道协议的数十个缺陷,这些缺陷可能导致远程代码执行和拒绝服务 (DoS)。

该安全更新进一步解决了 Windows IIS Server 中的严重权限提升错误(CVE-2023-36434,CVSS 评分:9.8),该错误可能允许攻击者通过暴力攻击冒充其他用户并登录。

这家科技巨头还发布了CVE-2023-44487的更新,也称为 HTTP/2 快速重置攻击,该攻击已被未知攻击者利用作为零日攻击来上演超容量分布式拒绝服务(DDoS) 攻击。

“虽然这种 DDoS 有可能影响服务可用性,但它本身并不会导致客户数据受到损害,目前我们还没有看到客户数据受到损害的证据,”它表示。

最后,微软宣布,经常被用于恶意软件分发的Visual Basic Script(又名 VBScript)将被弃用,并补充道,“在未来的 Windows 版本中,VBScript 将作为一项按需功能提供,然后再从操作系统中删除”。系统。”

其他供应商的软件补丁#

除了微软之外,其他厂商自本月初以来也发布了安全更新来修复多个漏洞,包括——

- 土坯

- AMD

- 安卓

- 阿帕奇项目

- 苹果

- 阿鲁巴网络

- 手臂

- 阿特拉斯

- 阿托斯

- 思科

- 思杰

- 代码系统

- 戴尔

- 德鲁帕尔

- F5

- 飞塔

- GitLab

- 谷歌浏览器

- 日立能源

- 生命值

- 国际商业机器公司

- 瞻博网络

- 联想

- Linux 发行版Debian、Oracle Linux、Red Hat、SUSE和Ubuntu

- 联发科

- 三菱电机

- Mozilla Firefox、Firefox ESR 和 Thunderbird

- 高通

- 桑巴舞

- 三星

- 树液

- 施耐德电气

- 西门子

- 索福斯和

- 虚拟机

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。