苹果向所有人发布了最新的“快速响应”间谍软件补丁,修复了第二个零日漏洞

保贝狗个人信息保护的小编今日要给大家说的是:如果不赶紧升级你的苹果系统,则极有可能你的设备会被木马程序所接管,然后……你的设备会变成一个带有“间谍软件”的设备。

(该文由Paul Ducklin 著作)

Paul Ducklin 在今日第二次发出警告,称两周前,他就开始督促拥有最新硬件的苹果用户获取该公司的第二个快速响应补丁。并且这是一个紧急错误修复,旨在阻止网络浏览安全漏洞,该漏洞已被用于现实世界的间谍软件攻击:

称:零点击攻击的下一个最佳选择

从技术上讲,通过让您查看包含诱杀内容的网页而触发的代码执行错误不算作所谓的零点击攻击。真正的零点击攻击是网络犯罪分子仅仅因为您的设备已打开并连接到网络就可以接管您的设备。

著名的例子包括 2000 年代初期臭名昭著的 Code Red 和 Slammer 蠕虫病毒,它们通过自己发现新的受害计算机,在短短几个小时内在全球范围内传播;或者是 1988 年传奇的 Morris 蠕虫病毒,几乎在其创建者释放它后就在全球范围内传播。

同名蠕虫病毒的作者莫里斯显然打算通过仅感染每个潜在受害者一次来限制他的“实验”的副作用。 但他添加了随机且偶尔重新感染现有受害者的代码,作为针对崩溃或假版本蠕虫的保险政策,否则可能会欺骗蠕虫避开看似具有传染性但实际上没有传染性的计算机。 Morris 在 1/7 的情况下决定故意重新感染计算机,但事实证明这太过激进了。 因此,该蠕虫病毒很快就淹没了互联网,一遍又一遍地感染受害者,直到他们除了攻击其他人之外几乎无所事事。

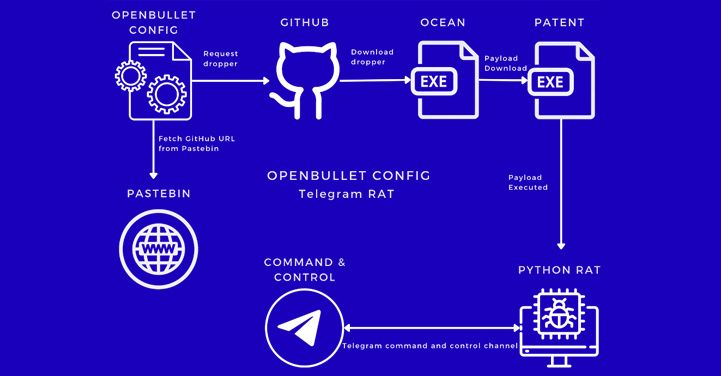

但是,“查看并获取攻击”攻击(也称为偷渡式安装)是攻击者的下一个最佳选择,其中仅查看网页就可以无形地植入恶意软件,即使您没有单击任何其他按钮或批准任何弹出窗口。毕竟,除非您明确授予浏览器许可,否则您的浏览器不应该下载和运行任何未经授权的程序。正如我们常想的那样,骗子喜欢将“查看即被破解”漏洞与第二个内核级代码执行漏洞结合起来,以完全接管您的计算机或手机。

基于浏览器的漏洞通常会给攻击者带来有限的结果,例如恶意软件只能监视您的浏览,或者在您的浏览器退出或设备重新启动后不会继续运行。但是,如果攻击者通过初始浏览器漏洞执行的恶意软件经过专门编码以利用链中的第二个错误,那么他们会立即摆脱浏览器应用程序中实施的任何限制或沙箱,而是在操作系统级别接管您的整个设备。

这意味着他们可以监视您运行的每个应用程序,甚至操作系统本身,并将其恶意软件安装为您设备启动过程的官方部分,从而在您可能执行的任何预防性重启中隐形且自动地幸存。

更多的 iPhone 恶意软件漏洞

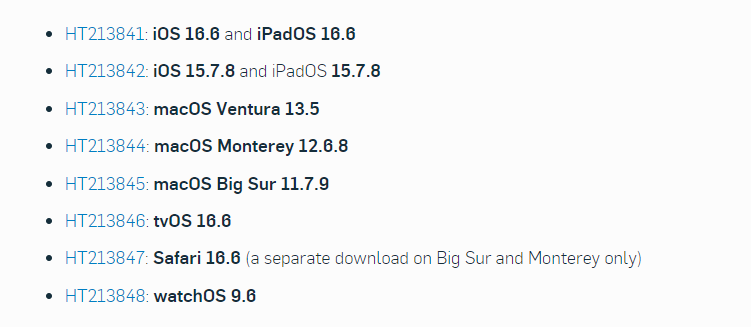

苹果现在已经为该公司支持的每个受支持的操作系统版本推出了全面的系统升级,并附有全新的版本号。在此最新更新之后,您应该会看到以下版本号,如下面列出的 Apple 安全公告中所述:

除了对上述 CVE-2023-37450 漏洞进行永久修复(从而修补那些跳过快速响应或拥有不符合条件的旧设备的用户)之外,这些更新还处理了以下列出的错误:

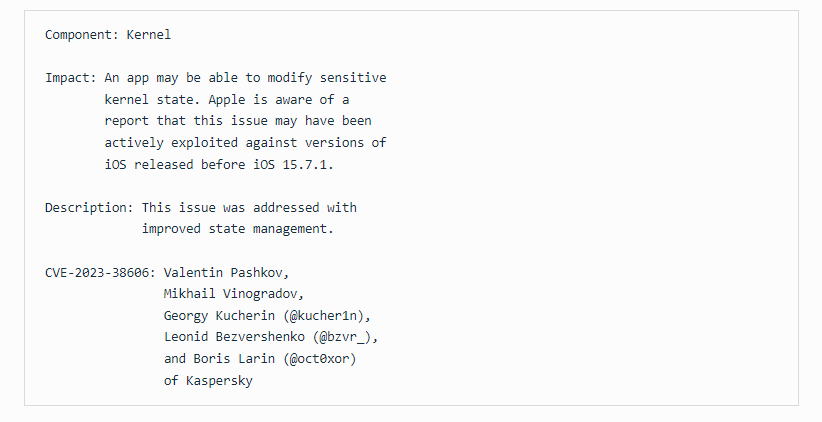

这次上榜的两个野外漏洞涉及 WebKit 错误和内核缺陷,其中 WebKit 级错误再次归因于“匿名研究人员”,而内核级错误再次归因于俄罗斯反病毒公司卡巴斯基。

因此,我们假设这些补丁与所谓的三角木马恶意软件有关,该恶意软件是卡巴斯基在 2023 年 6 月开始首次报告的,当时该公司发现自己部分员工的 iPhone 已主动感染了间谍软件:

该怎么办?

所以您要确保您的 Apple 设备已尽快下载(然后实际安装!)这些更新。

尽管这些安全人员总是督促您尽早打补丁/经常打补丁,但这些升级中的修复不仅仅是为了弥补理论上的漏洞。即使到目前为止,骗子仅在有限数量的针对旧款 iPhone 的成功入侵中使用过它们……

……当你可以防范时,为什么不防范呢?

如果防范三角木马恶意软件本身还不足以让您信服,那这些更新还修补了 Apple 和其他 Good Guys 主动发现的众多理论攻击,包括内核级代码执行漏洞、特权提升错误和数据泄漏缺陷。

与往常一样,前往“设置”>“常规”>“软件更新”,检查您是否已正确接收并安装了此紧急补丁,如果没有,请跳到队列前面并立即获取它。

(注意。在较旧的 Mac 上,请使用“关于本机”>“软件更新…”来检查更新。)

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。