Apple 发布了紧急安全更新,以解决 iOS、iPadOS、macOS、tvOS、watchOS 和 Safari 中的多个缺陷,其中包括一个被积极利用的零日漏洞。

该漏洞(编号为 CVE-2023-38606)驻留在内核中,可被利用来修改敏感的内核状态。 该公司通过改进状态管理解决了该漏洞。

“应用程序可能能够修改敏感的内核状态。 Apple 已获悉一份报告,称该问题可能已被针对 iOS 15.7.1 之前发布的 iOS 版本积极利用”。Apple 发布的通报中写道。

漏洞 CVE-2023-38606 是三角测量行动中威胁行为者利用的缺陷之一。6 月初,俄罗斯卡巴斯基公司的研究人员发现了一个以前不为人知的 APT 组织,该组织正在利用零点击漏洞攻击 iOS 设备,这是一项名为“三角测量行动”的长期活动的一部分。专家们在使用卡巴斯基统一监控和分析平台 (KUMA) 监控专用于移动设备的公司 Wi-Fi 网络的网络流量时发现了此次攻击。

据卡巴斯基研究人员称,三角测量行动至少从 2019 年开始,并且仍在进行中。攻击链始于通过 iMessage 服务发送到 iOS 设备的消息。 该消息有一个包含漏洞的附件。 该专家解释说,该消息会触发远程代码执行漏洞,无需任何用户交互(零点击)。

卡巴斯基披露此事后不久,俄罗斯联邦安全局指责美国情报部门对 iPhone 发起攻击。 据俄罗斯情报机构称,国内用户、外交使团和大使馆的数千台 iOS 设备已成为三角测量行动的目标。这些行动旨在从北约国家、以色列、中国和叙利亚的外交官那里收集情报。

FSB 认为苹果在这次网络间谍活动中支持了美国情报部门。行动期间利用的其他零日漏洞包括 CVE-2023-32434 和 CVE-2023-32435,苹果公司已于 6 月份解决了这两个漏洞。

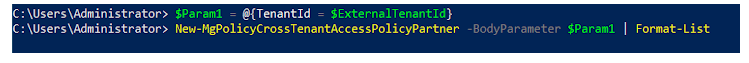

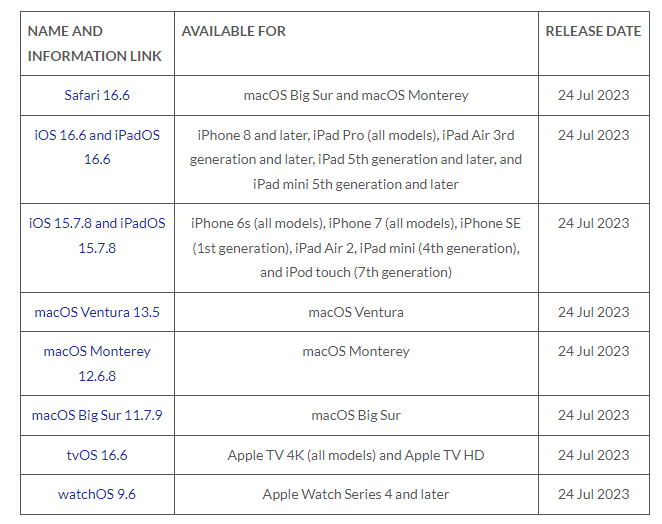

苹果发布了以下更新:

最近,苹果在修复了由该公司发布的第一个 RSR 引起的某些网站上的浏览问题后,重新发布了快速安全响应更新,以解决 iOS 和 macOS 中的 CVE-2023-37450 缺陷。

7 月 10 日,Apple 发布了针对 iOS、iPadOS、macOS 和 Safari Web 浏览器的快速安全响应更新,以解决已被广泛利用的零日漏洞。欺骗受害者处理特制的网页内容可能会导致任意代码执行。该缺陷存在于 WebKit 中,Apple 通过改进检查解决了该缺陷。“处理网页内容可能会导致任意代码执行。 苹果公司获悉一份报告称该问题可能已被积极利用。”。漏洞CVE-2023-37450是由一位匿名研究人员向该公司报告的。

这家 IT 巨头没有透露有关利用此问题进行的野外攻击的详细信息或威胁行为者的性质。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。