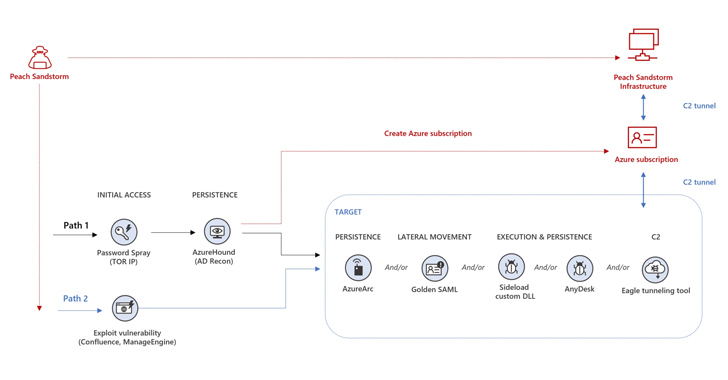

微软的最新调查结果显示,2023 年 2 月至 7 月期间,伊朗民族国家行为者一直在对全球数千个组织进行密码喷射攻击。

这家科技巨头正在以“Peach Sandstorm”(以前称为“Holmium”)的名义追踪这一活动,并表示,对手正在追捕卫星、国防和制药领域的组织,以可能促进情报收集,以支持伊朗的国家利益。

如果帐户身份验证成功,就会发现威胁行为者使用公开可用和自定义工具的组合进行发现、持久性和横向移动,然后在有限的情况下进行数据泄露。

Peach Sandstorm也被称为 APT33、Elfin 和 Refined Kitten,过去曾与针对航空航天和能源行业的鱼叉式网络钓鱼攻击有关,其中一些攻击需要使用 SHAPESHIFT 擦除器恶意软件。据说它至少从 2013 年起就一直活跃。

微软威胁情报团队表示:“在此次活动的初始阶段,Peach Sandstorm 针对多个行业和地区的数千个组织开展了密码喷洒活动。”并指出其中一些活动是机会主义的。

密码喷射是指恶意行为者尝试使用单个密码或常用密码列表对许多不同帐户进行身份验证的技术。它与暴力攻击不同,在暴力攻击中,多个凭据组合针对单个帐户。

微软进一步补充道:“此次活动中观察到的活动符合伊朗的生活模式,特别是在 5 月底和 6 月,这些活动几乎完全发生在伊朗标准时间 (IRST) 上午 9:00 至下午 5:00 之间。”

入侵的特点是使用开源红队工具,例如AzureHound(一种用于进行侦察的 Golang 二进制文件)以及ROADtools来访问目标云环境中的数据。使用Azure Arc通过连接到由威胁参与者控制的 Azure 订阅来建立持久性,进一步观察到了这些攻击。

Peach Sandstorm 发起的替代攻击链需要利用 Atlassian Confluence ( CVE-2022-26134 ) 或 Zoho ManageEngine ( CVE-2022-47966 ) 中的安全漏洞来获得初始访问权限。

攻击后活动的其他一些值得注意的方面涉及部署 AnyDesk 远程监控和管理工具以维持访问、EagleRelay 将流量传输回其基础设施,以及利用Golden SAML 攻击 技术进行横向移动。

微软表示:“Peach Sandstorm 还创建了新的 Azure 订阅,并利用这些订阅提供的访问权限在其他组织的环境中进行更多攻击。”

“随着 Peach Sandstorm 不断开发和使用新功能,组织必须开发相应的防御措施来强化其攻击面并提高这些攻击的成本。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。